Заявка на услуги DST

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Стандартизация на основе защищенных базовых образов может способствовать внедрению методов управления жизненным циклом систем с расширенными правами доступа (SSDLC) и преобразованию управления уязвимостями в предсказуемый рабочий процесс, подкрепленный соглашением об уровне обслуживания (SLA).

Образы контейнеров являются ключевыми компонентами цепочки поставок программного обеспечения. Если они уязвимы, под угрозой оказывается вся цепочка. Именно поэтому безопасность образов контейнеров должна лежать в основе любой программы обеспечения безопасности жизненного цикла разработки программного обеспечения (SSDLC) .

Проблема в том, что исследования показывают, что большинство уязвимостей возникают в базовом образе, а не в коде приложения. И тем не менее, многие команды по-прежнему создают свои контейнеры на основе случайных базовых образов, подрывая уже существующие методы обеспечения безопасности. В результате сотни CVE обнаруживаются при сканировании безопасности, аудиты проваливаются, развертывание задерживается, а вместо четкого процесса управления уязвимостями приходится реагировать на возникающие проблемы.

Для создания надежных и эффективных процессов SSDLC необходима прочная основа. Именно здесь на помощь приходят защищенные базовые образы.

В этой статье рассматривается концепция защищенных образов контейнеров; как они способствуют развитию жизненного цикла разработки программного обеспечения с поддержкой SSD, помогая командам уменьшить поверхность атаки, сместить акцент в обеспечении безопасности на ранние этапы и превратить управление уязвимостями CVE в повторяемый рабочий процесс, подкрепленный соглашением об уровне обслуживания (SLA); а также какие измеримые результаты можно ожидать после перехода на защищенную базовую конфигурацию.

Как проблема безопасности контейнеров выходит из-под контроля на протяжении всего жизненного цикла разработки SSD-решений

Подобно тому, как жизнь приложения начинается с языка программирования, жизнь контейнера начинается с его базового образа. Следовательно, проблема начинается здесь и может быть прослежена еще на этапе анализа требований в рамках жизненного цикла разработки программного обеспечения.

Это происходит потому, что требования к выбору базового образа — если они вообще существуют — редко включают в себя соображения безопасности. В результате команды часто выбирают случайный базовый образ. Такие образы часто содержат полноценную операционную систему с множеством ненужных компонентов и могут одновременно содержать до 600 известных уязвимостей (CVE).

Позже, когда контейнеризированное приложение проходит проверку безопасности на этапе развертывания, результаты показывают сотни уязвимостей. Большинство из них исходят из базового образа, а не из кода приложения, фреймворка или библиотек. И тем не менее, команда безопасности вынуждена тратить время на устранение этих недостатков вместо того, чтобы сосредоточиться на безопасности приложения. В результате:

- Уязвимости игнорируются и попадают в рабочую среду, или

- Развертывание задерживается из-за критических уязвимостей, или

- Команда потратила несколько часов, пытаясь исправить образ системы.

Иногда случаются все три события — если вам особенно «повезёт».

Когда образ контейнера наконец попадает в производственную среду, риски, связанные с существующими уязвимостями CVE, возрастают по мере появления новых критических уязвимостей. Затем команда в спешке пытается исправить базовый образ, пересобрать и повторно развернуть его, надеясь, что ничего не сломается.

Но на этом проблема не заканчивается. В процессе подготовки к аудиту безопасности может обнаружиться, что базовый образ не содержит данных о происхождении, требуемых нормативными актами, таких как спецификация программного обеспечения (SBOM) , цифровая подпись или строгий график обновлений. Это затрудняет выполнение требований аудита и может привести к последствиям, выходящим за рамки штрафа за несоответствие.

Наличие менеджера пакетов в базовом образе может усугубить проблему, поскольку образ может содержать не только необходимые пакеты, но и множество других. Добавить дополнительные пакеты легко, но отследить их происхождение или определить, необходимы ли они, гораздо сложнее — особенно если пакет содержит критическую уязвимость CVE, и вам нужно действовать быстро.

Вкратце: базовый образ — не единственная проблема безопасности контейнеров. Однако он является основой образа контейнера и часто содержит больше уязвимостей, чем само приложение.

Защищенные образы контейнеров как контрольная точка SSDLC

Если фундамент прогнил, здание долго не прослужит. Поэтому фундамент нужно ремонтировать. В случае с контейнерными образами, вы заменяете базовый образ.

Команде нужен не просто ещё один базовый образ, а защищённый образ контейнера , который предотвратит описанные выше проблемы.

Итак, что же такое защищенный образ контейнера? Это строго определенный, минимальный набор компонентов, необходимых для запуска приложения, который нельзя изменить или проверить извне из-за отсутствия менеджера пакетов. Этот набор компонентов включает в себя:

- Отсутствие известных уязвимостей CVE с самого начала гарантирует минимальную поверхность атаки на протяжении всего жизненного цикла.

- Занесено в спецификацию материалов (SBOM) и подписано цифровой подписью, обеспечивающей исчерпывающие метаданные по безопасности.

- Постоянное отслеживание и обновление программного обеспечения осуществляется поставщиком в рамках соглашения об уровне обслуживания (SLA), поэтому команды SRE и безопасности могут рассчитывать на определенный график обновления.

Образ контейнера, лишенный ненужных пакетов и известных уязвимостей, немедленно уменьшает поверхность атаки производственных контейнеров. Но усиление защиты образа — это не только сокращение количества компонентов, но и помощь командам в создании четкого процесса управления CVE, в рамках которого все компоненты перечисляются, отслеживаются и постоянно обновляются.

В результате защищенные образы контейнеров естественным образом интегрируются в программу SSDLC.

Повышение безопасности рабочего процесса SDLC с помощью защищенных образов.

Благодаря описанным выше функциям, защищенные образы контейнеров могут быть легко интегрированы в процессы SSDLC, что позволяет командам переносить безопасность на более ранние этапы без замедления темпов выпуска релизов или увеличения рабочей нагрузки разработчиков.

Если раньше команды использовали случайные базовые образы и реагировали на обновления и проверки безопасности, то защищенные образы контейнеров меняют правила игры с самого начала.

Согласно новому рабочему процессу:

- На этапе планирования команда разработчиков платформы выбирает набор защищенных образов контейнеров в качестве единственно допустимых базовых вариантов.

- Использование этих защищенных образов обеспечивается на этапе сборки с помощью шаблонов и политик непрерывной интеграции.

- Сканеры безопасности не «застревают» на сотнях уязвимостей CVE на этапе тестирования; вместо этого результаты сканирования показывают только те проблемы, которые имеют значение.

- В производственной среде используются неизменяемые контейнеры со значительно уменьшенной поверхностью атаки; поэтапные обновления осуществляются в соответствии с потребностями бизнеса и обновлениями базового образа, а не путем ручного внесения исправлений.

- Спецификации материалов (SBOM), цифровые подписи и сроки установки обновлений, подкрепленные соглашением об уровне обслуживания (SLA), обеспечивают соответствие требованиям и упрощают аудиты безопасности.

- Когда появляется критическая уязвимость CVE, поставщик обновляет защищенный образ, вы перестраиваете свой образ на его основе, и группа безопасности закрывает заявку — теперь за несколько дней вместо недель.

В то же время рабочий процесс разработчиков практически не меняется: они просто меняют базовый образ и перестают тратить время на исправление кода, который им не принадлежит.

Образы, созданные своими руками, против образов, поддерживаемых поставщиками.

Создание и поддержка собственных защищенных образов контейнеров теоретически возможны, но это накладывает огромную операционную нагрузку на вашу команду, фактически требуя от них стать специалистами по сопровождению Linux и среды выполнения. Для этого необходимо:

- Глубокие знания встроенных функций операционных систем/среды выполнения.

- Непрерывный мониторинг и сортировка сердечно-сосудистых событий

- Политики подписания, версионирования и SBOM

Но создание защищенного базового образа — это лишь часть задачи. Необходимо также постоянно вносить в него обновления, что требует:

- Мониторинг уведомлений о безопасности для вашего дистрибутива и среды выполнения.

- Определение того, какие уязвимости CVE важны для вашей среды.

- Восстановление образов, проведение тестов, координация развертывания.

- Сообщение обо всех критических изменениях всем командам.

Следовательно, поддержание собственной прочной основы влечет за собой высокие затраты, поскольку инженерное время тратится на поддержание фундамента вместо улучшения продукта. Образно говоря, вы должны пробежать ультрамарафон, сохраняя при этом скорость спринтера.

К счастью, нет необходимости нанимать отдельную команду исключительно для базовых образов. Несколько надежных поставщиков, включая BellSoft, Chainguard и Docker, предоставляют готовые защищенные образы контейнеров для различных сред выполнения. Это означает, что вы можете передать сложную работу по поддержке безопасных базовых образов экспертам, которые будут заниматься этим на постоянной основе.

При выборе поставщика, поставляющего образы защищенных контейнеров, убедитесь, что он предоставляет:

- Команды, специализирующиеся на безопасности ОС, упаковке и соблюдении нормативных требований.

- Изображения с подписями и стандартные заверения

- Спецификации материалов готовы к использованию.

- Образы регулярно обновляются и содержат протестированные патчи.

- Соглашение об уровне обслуживания (SLA) для обновлений.

- Операционная система и среда выполнения собраны из исходного кода в каждом образе, что гарантирует отсутствие сторонних исполняемых файлов — неизвестных уязвимостей CVE или нерегулярного графика обновлений.

Полный набор функций зависит от поставщика, поэтому внимательно изучите его предложения и выберите базовые образы, которые наилучшим образом соответствуют вашим потребностям. Это позволит создать централизованный процесс управления уязвимостями на основе надежного решения и даст инженерам возможность сосредоточиться на продукте.

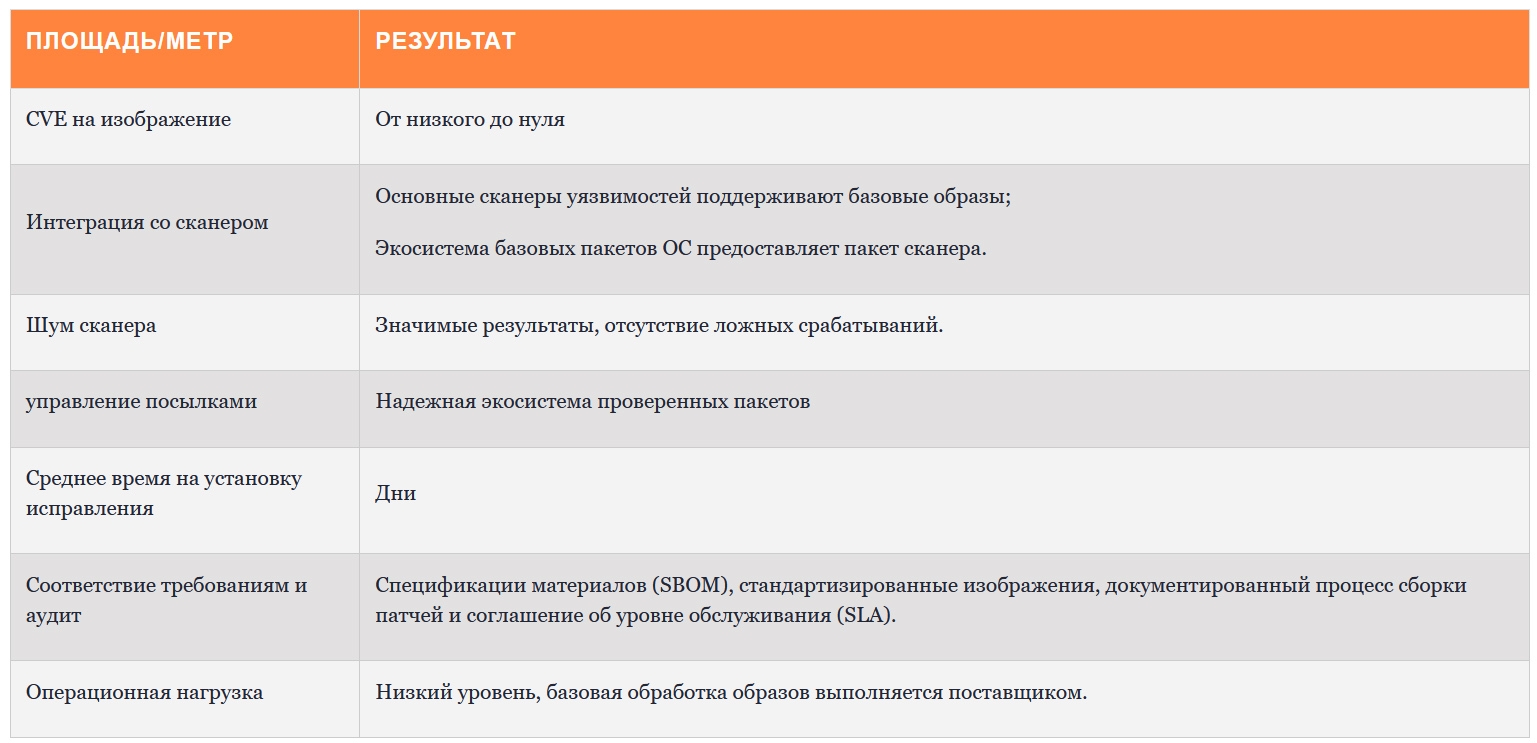

Измеримые результаты миграции на защищенные образы контейнеров

Переход на защищенные образы контейнеров — это не просто абстрактное понятие «улучшенной безопасности». Речь идет о преобразовании хаоса неуправляемых базовых образов и неуправляемых уязвимостей CVE в нечто измеримое и контролируемое.

В таблице ниже приведено краткое описание ключевых областей, в которых можно отслеживать улучшения, достигнутые благодаря использованию защищенных образов контейнеров:

Заключение

Безопасный жизненный цикл разработки программного обеспечения зависит от целостности каждого слоя в стеке. Защищенные образы контейнеров составляют основу этого стека и представляют собой одну из его ключевых точек контроля.

Исследования показывают, что большинство уязвимостей в контейнеризированных рабочих нагрузках кроются в базовом образе. Стандартизация на основе защищенных, минимальных, поддерживаемых поставщиком базовых образов снижает этот риск, улучшает качество сигнала сканеров безопасности и помогает создать понятный и проверяемый процесс установки исправлений. Важно отметить, что переход на защищенные образы несложен — и, что удивительно, защищенные образы можно найти даже бесплатно.

Таким образом, переход на защищенные образы контейнеров позволяет привести повседневные инженерные практики в соответствие с целями безопасности и соответствия нормативным требованиям, сократить время реагирования на критические уязвимости и уменьшить операционные издержки на управление CVE в масштабе предприятия — и все это без влияния на сроки поставки продукта.

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Ижевск, ул. Воткинское шоссе 170 Е.

Региональный оператор Сколково. Технопарк Нобель

Задать вопрос по почте

Это позволяет сместить фокус безопасности на самые ранние этапы SSDLC — уже на стадии планирования и сборки команда оперирует доверенной базой, что исключает массовый выброс тривиальных уязвимостей на этапе тестирования и развёртывания. Более того, интеграция SBOM и цифровых подписей превращает образ контейнера из «непрозрачного» артефакта в объект с полной прослеживаемостью, а SLA на обновления даёт чёткий график устранения критических CVE. В результате процесс управления уязвимостями становится не реактивным, а предсказуемым: вместо авралов с пересборкой и повторным развёртыванием команда получает регламентированный цикл обновлений, где время реагирования сокращается с недель до дней, а аудиты безопасности проходят без неожиданных «открытий» о недостающих метаданных или устаревших пакетах.

На практике это означает, что инженеры могут сосредоточиться на безопасности собственно приложения, а не тратить часы на исправление чужих ошибок в ОС.

Кроме того, партнёрство с поставщиками защищённых образов снимает с команды непосильную нагрузку по мониторингу CVE, сборке из исходников и поддержанию политик версионирования — вместо этого команда получает «под ключ» регулярно обновляемые образы с проверенными патчами и чёткими обязательствами по SLA. В итоге жизненный цикл разработки становится прозрачнее: спецификации SBOM и цифровые подписи обеспечивают аудируемость, поэтапные обновления вписываются в бизнес‑ритм, а реакция на критические уязвимости превращается из кризиса в рутинную операцию. Таким образом, защищённые образы не просто повышают безопасность — они делают её измеримой, управляемой и встроенной в процесс, а не наложенной поверх него.