Заявка на услуги DST

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Вопросы безопасности для наблюдения: повышение надежности и защиты систем посредством унифицированного мониторинга и обнаружения угроз.

Безопасность является важной частью управления надежностью сайта. Узнайте от специалистов компании DST Global, как объединить наблюдаемость с методами обеспечения безопасности, чтобы снизить риски и повысить отказоустойчивость.

В мире, где организации рассматривают возможность перехода в облако или уже перенесли свои рабочие нагрузки в облако, обеспечение бесперебойной работы всех критически важных рабочих нагрузок является сложной задачей. По мере того как организации масштабируют свою инфраструктуру, поддержание работоспособности, производительности и устойчивости системы становится все более сложной задачей. Наблюдаемость играет решающую роль в мониторинге, сборе и анализе системных данных, позволяющих получить представление о работоспособности и производительности сервисов. Однако наблюдаемость — это не только время безотказной работы и доступность; это также пересекается с безопасностью.

Управление надежностью сайта включает в себя решение любых проблем безопасности, таких как утечка данных, несанкционированный доступ и неправильные настройки, которые могут привести к простою системы или компрометации. Observability часто поставляется с мощным набором инструментов, который позволяет командам по обеспечению надежности сайта (SRE) и безопасности сотрудничать, обнаруживать потенциальные угрозы в режиме реального времени и обеспечивать достижение как производительности, так и безопасности.

В этой статье рассматриваются самые большие проблемы безопасности при управлении надежностью сайта, рассматривается, как наблюдаемость может помочь снизить эти риски, а также исследуются критические области, такие как реагирование на инциденты, и то, как наблюдаемость может быть объединена с методами обеспечения безопасности для создания более отказоустойчивых и безопасных систем.

Роль наблюдаемости в безопасности

Наблюдение — это важнейший инструмент, который помогает командам безопасности и SRE, предоставляя информацию о поведении системы в режиме реального времени.

Унифицированная телеметрия для превентивного обнаружения угроз

Возможность наблюдения объединяет данные телеметрии — журналы, трассировки и метрики — в централизованную систему, обеспечивая полную видимость всей инфраструктуры. Такая конвергенция данных важна как для надежности, так и для безопасности сайта. Отслеживая эту единую телеметрию, команды могут заранее обнаруживать аномалии, которые могут указывать на потенциальные угрозы, такие как сбои системы, неправильные настройки или нарушения безопасности.

Группы SRE могут использовать эти данные для выявления проблем, которые могут повлиять на доступность системы, а группы безопасности могут использовать те же данные для выявления закономерностей, предполагающих кибератаку. Например, аномальные скачки загрузки ЦП могут указывать на атаку типа «отказ в обслуживании», а неожиданный трафик с неизвестных IP-адресов может быть признаком попыток несанкционированного доступа.

Обнаружение инцидентов и анализ первопричин

Эффективное обнаружение инцидентов и анализ первопричин имеют решающее значение для устранения нарушений безопасности и проблем с производительностью. Возможность наблюдения дает командам SRE и кибербезопасности данные, необходимые для обнаружения, анализа и реагирования на широкий спектр инцидентов. Журналы содержат подробные записи действий, приведших к инциденту, трассировки показывают, как транзакции проходят через систему, а метрики выявляют необычные закономерности, которые могут указывать на аномалии.

Наблюдение, интегрированное с автоматизированными системами, позволяет быстрее обнаруживать и реагировать на различные инциденты кибербезопасности:

Эксфильтрация данных . Возможность наблюдения обнаруживает необычные модели доступа к данным и всплески исходящего трафика, ограничивая потерю данных и регуляторные риски.

Инсайдерские угрозы . Непрерывный мониторинг выявляет подозрительные модели доступа и повышение привилегий, что позволяет быстро снизить внутренние риски.

Проникновение вредоносного ПО . Аномалии в использовании ресурсов или несанкционированное выполнение кода указывают на наличие потенциального вредоносного ПО, что позволяет быстро сдержать его и ограничить воздействие на систему.

Боковое движение . Неожиданный межсистемный доступ выявляет пути злоумышленников, помогая сдерживать угрозы до того, как они достигнут критически важных систем.

Автоматизированное наблюдение сокращает время обнаружения и реагирования, сводя к минимуму время простоя и повышая безопасность и производительность системы.

Мониторинг изменений конфигурации и доступа

Одним из важнейших преимуществ наблюдаемости является возможность отслеживать изменения конфигурации и доступ пользователей в режиме реального времени. Дрейф конфигурации — когда конфигурации системы отклоняются от запланированного состояния — может привести к появлению уязвимостей, которые подвергают систему рискам безопасности или проблемам с надежностью. Платформы наблюдения отслеживают эти изменения и предупреждают команды при обнаружении несанкционированных или подозрительных модификаций, позволяя быстро реагировать до того, как будет нанесен какой-либо ущерб.

Как наблюдаемость можно объединить с безопасностью

Интеграция наблюдаемости и безопасности необходима для обеспечения как надежности, так и безопасности облачных сред. Встраивая безопасность непосредственно в конвейеры наблюдения и способствуя сотрудничеству между SRE и группами безопасности, организации могут более эффективно обнаруживать, исследовать и реагировать на потенциальные угрозы.

Безопасность прежде всего — наблюдаемость

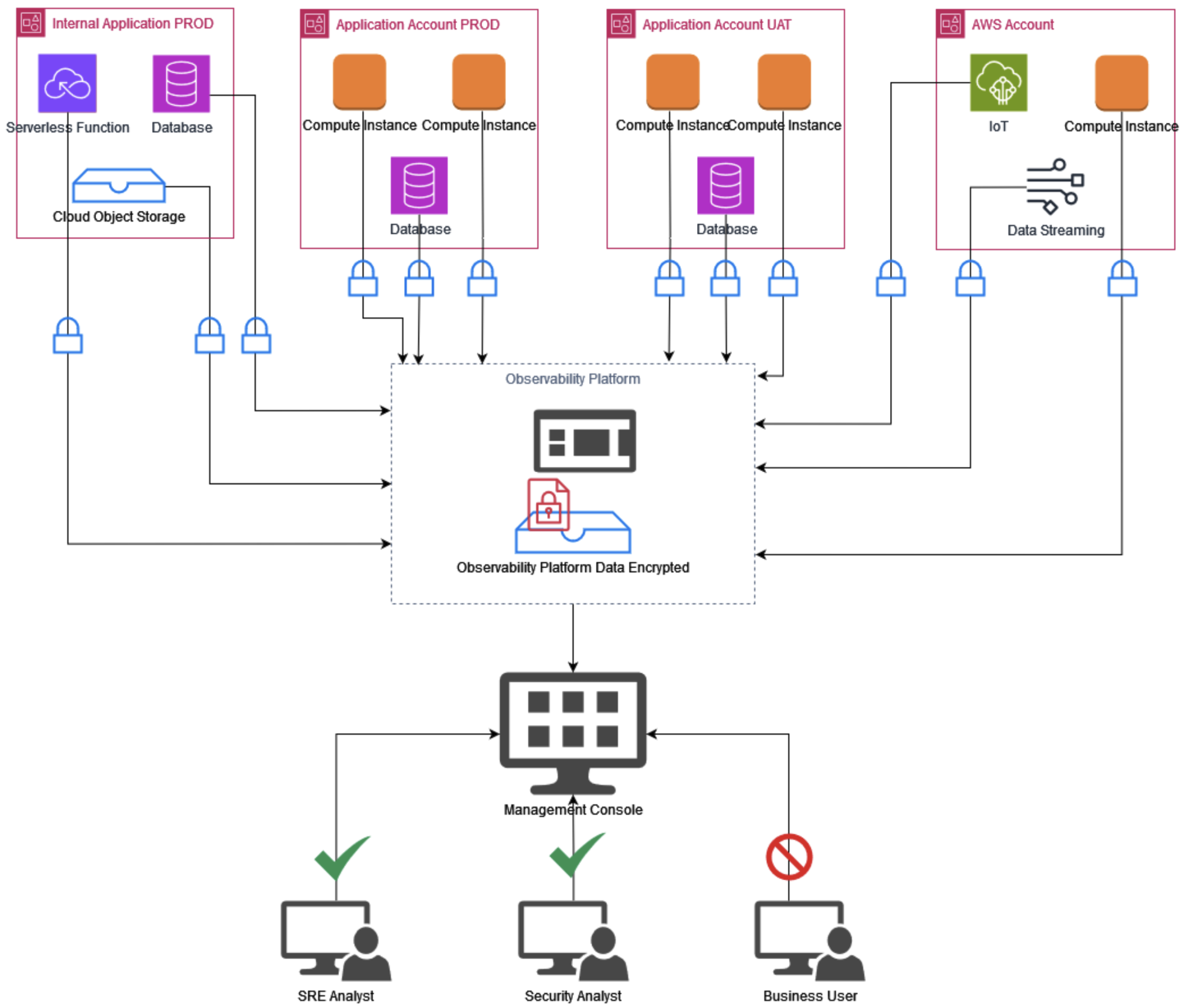

Внедрение принципов безопасности в конвейеры наблюдения — ключевая стратегия объединения наблюдаемости с безопасностью. Наблюдение, ориентированное на безопасность, гарантирует, что данные, полученные из журналов, метрик и трассировок, зашифрованы и доступны только авторизованному персоналу с использованием механизмов управления доступом, таких как управление доступом на основе ролей.

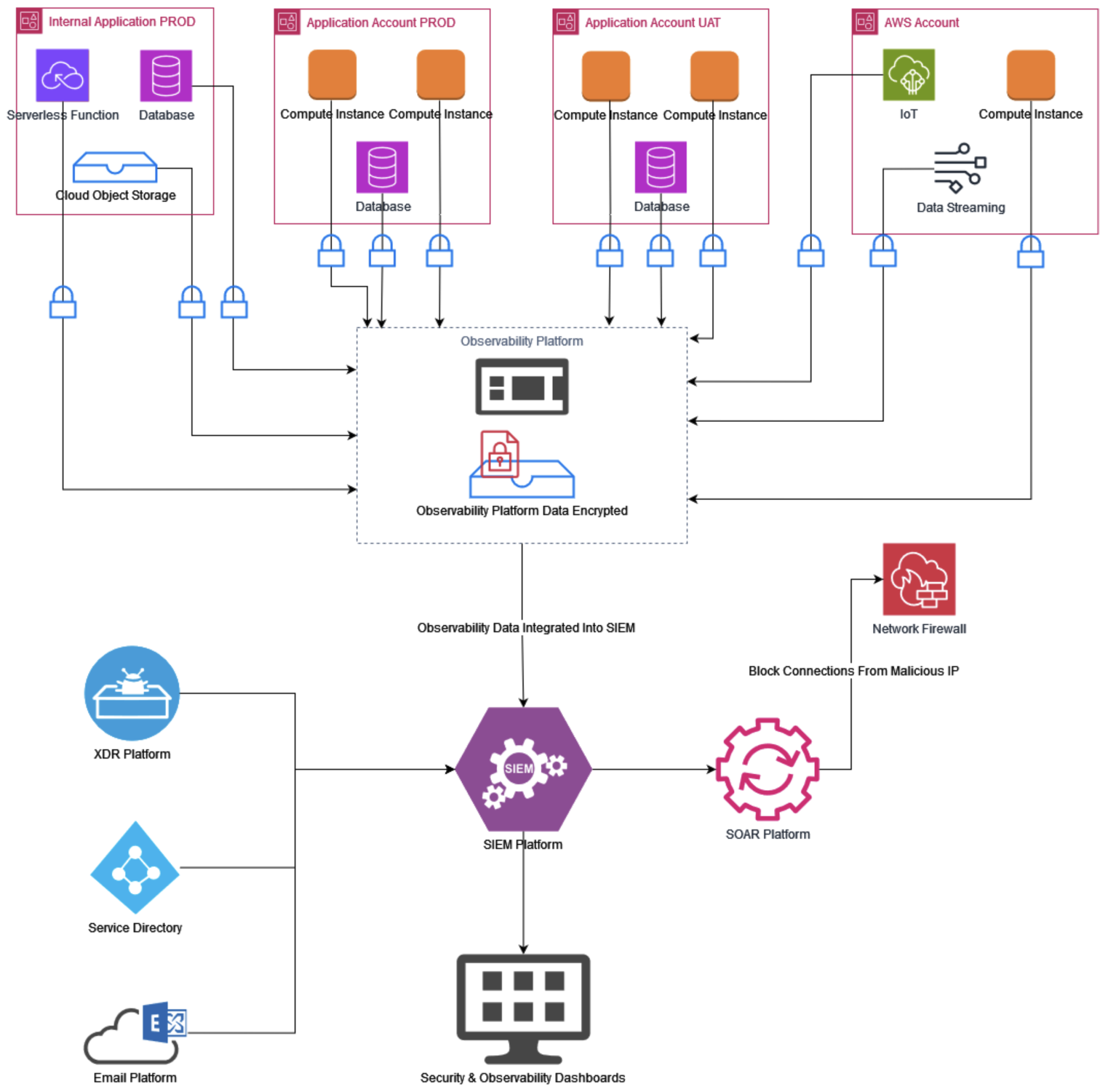

Рисунок 1. Данные наблюдения, зашифрованные при передаче и хранении

Кроме того, группы безопасности могут использовать телеметрию, генерируемую SRE, для обнаружения уязвимостей или моделей атак в режиме реального времени. Анализируя потоки данных, которые содержат информацию о производительности системы, использовании ресурсов и поведении пользователей, группы безопасности могут выявлять аномалии, указывающие на потенциальные угрозы, такие как попытки грубого входа в систему или распределенные атаки типа «отказ в обслуживании» (DDoS), сохраняя при этом надежность системы.

SRE и сотрудничество в области безопасности

Сотрудничество между SRE и командами безопасности имеет важное значение для создания единого подхода к наблюдаемости. Один из лучших способов стимулировать это сотрудничество — разработать совместные информационные панели наблюдения, которые сочетают показатели производительности с предупреждениями безопасности. Эти информационные панели обеспечивают целостное представление как о работоспособности системы, так и о состоянии безопасности, позволяя командам одновременно выявлять аномалии, связанные как со снижением производительности, так и с нарушениями безопасности.

Еще одним ключевым моментом сотрудничества является интеграция инструментов наблюдения с системами управления информацией о безопасности и событиями (SIEM). Такая интеграция позволяет сопоставлять инциденты безопасности с событиями надежности, такими как сбои в обслуживании или изменения конфигурации. Например, если несанкционированное изменение конфигурации приводит к сбою, команды безопасности и SRE могут отследить основную причину с помощью объединенных данных наблюдения и SIEM, что повышает эффективность реагирования на инциденты.

Синергия реагирования на инциденты

Унифицированная наблюдаемость также расширяет возможности реагирования на инциденты, обеспечивая более быстрое обнаружение и восстановление после инцидентов безопасности.

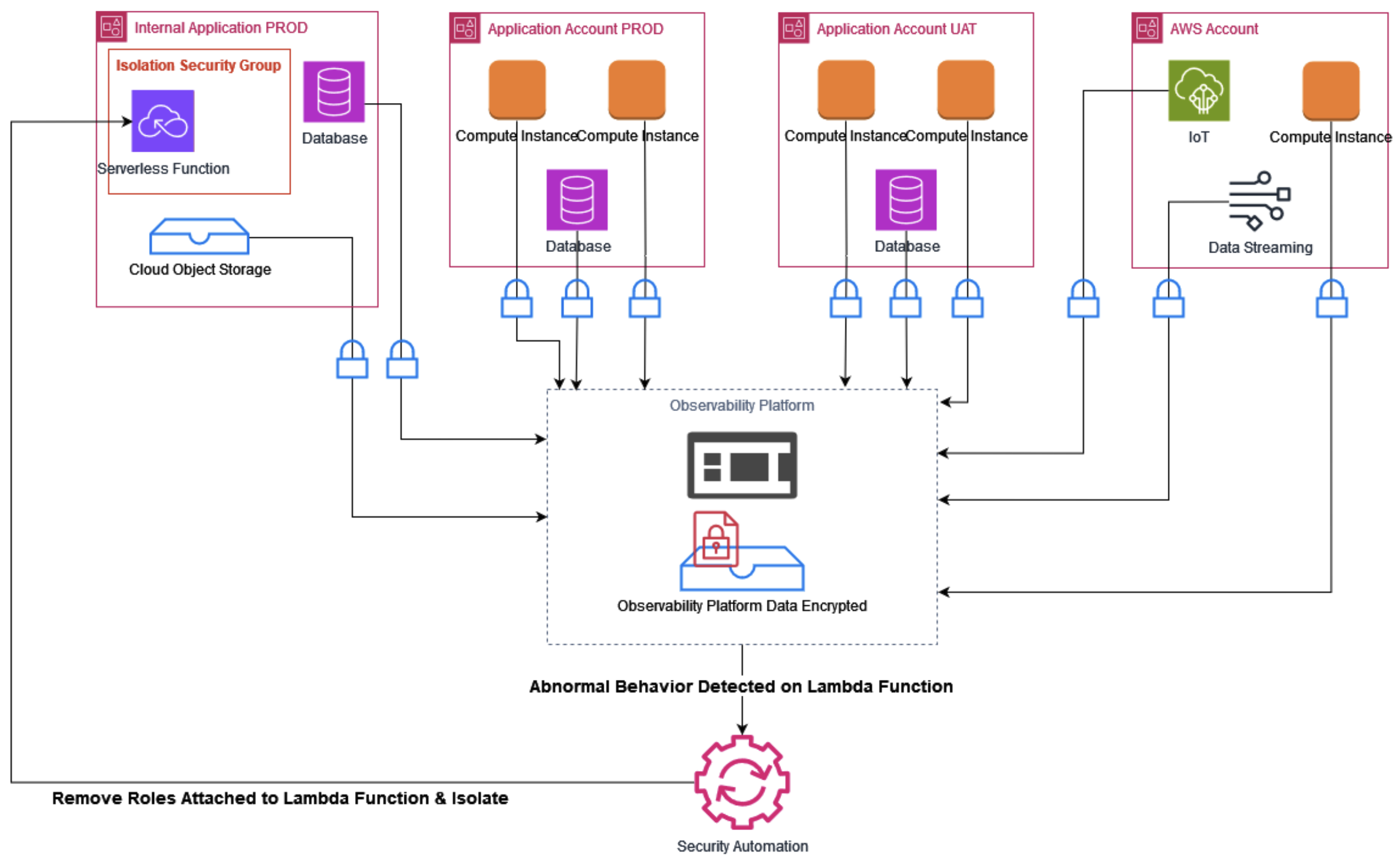

Рисунок 2. Автоматизация реагирования безопасности на основе сгенерированных предупреждений

Более того, автоматизация рабочих процессов реагирования на инциденты на основе наблюдаемой телеметрии может значительно сократить время реагирования. Например, если в одной части системы обнаружено вторжение, автоматические действия, такие как изоляция скомпрометированных компонентов или блокировка учетных записей пользователей, могут быть немедленно запущены, что сводит к минимуму потенциальный ущерб. Интегрируя данные наблюдения в системы реагирования на проблемы безопасности, организации могут гарантировать, что их реагирование будет быстрым и эффективным.

Тестирование на проникновение и моделирование угроз

Наблюдаемость также усиливает превентивные меры безопасности, такие как тестирование на проникновение и моделирование угроз. Тестирование на проникновение имитирует реальные атаки, а инструменты наблюдения предоставляют подробное представление о том, как эти атаки влияют на поведение системы. Журналы и трассировки, созданные во время этих тестов, помогают командам безопасности понять путь атаки и выявить уязвимости.

Моделирование угроз предвидит потенциальные векторы атак путем анализа архитектуры системы. Наблюдаемость гарантирует, что эти прогнозируемые риски постоянно отслеживаются в режиме реального времени. Например, если модель угроз выявляет потенциальные уязвимости в API, инструменты наблюдения могут отслеживать трафик API и обнаруживать любые попытки несанкционированного доступа или подозрительное поведение.

Объединив наблюдение с тестированием на проникновение и моделированием угроз, организации могут обнаружить уязвимости на ранней стадии, повысить устойчивость системы и укрепить свою защиту от потенциальных атак.

Уменьшение распространенных угроз надежности сайта с помощью наблюдаемости

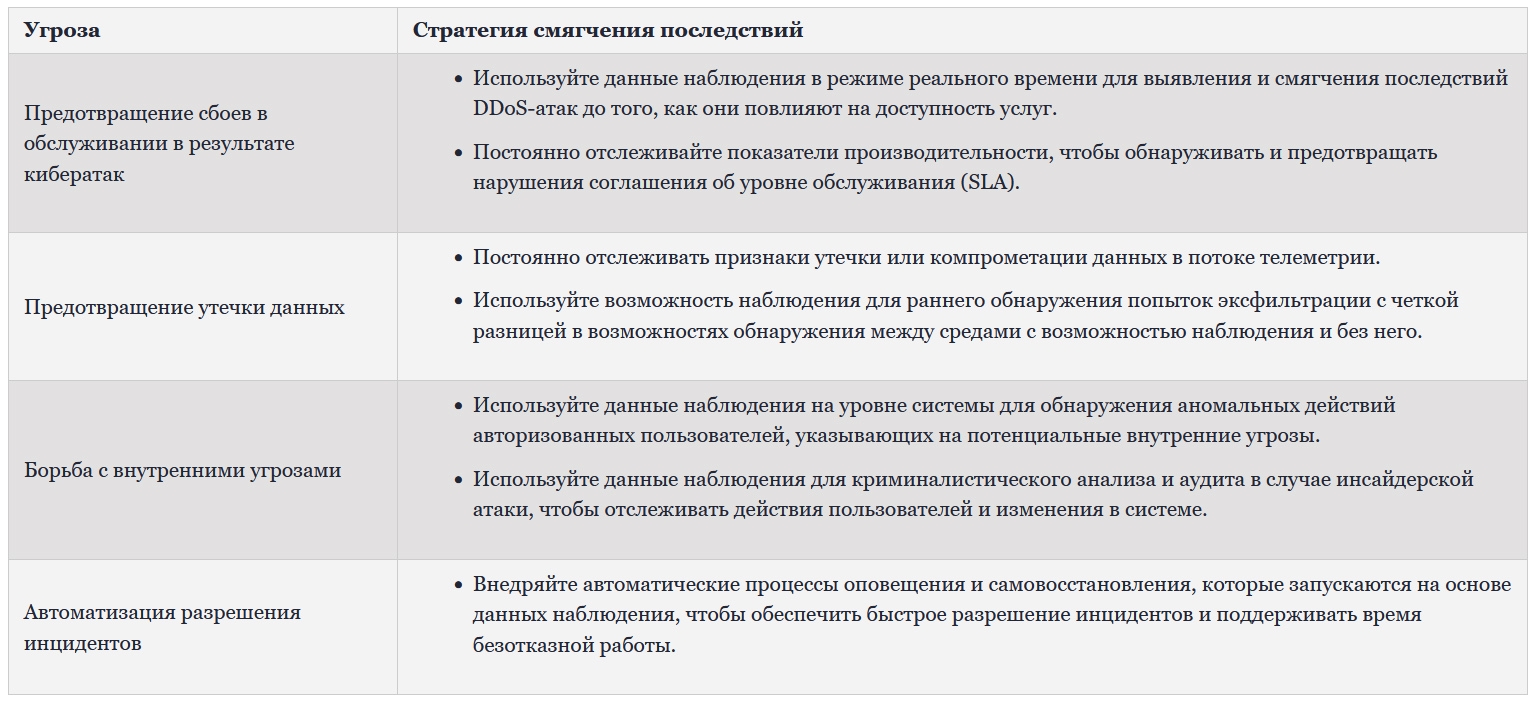

Наблюдаемость необходима для обнаружения и устранения угроз, которые могут повлиять на надежность сайта. Предоставляя в режиме реального времени информацию о производительности системы и поведении пользователей, возможность наблюдения позволяет активно реагировать на потенциальные риски. В таблице 1 показано, как наблюдаемость помогает бороться с распространенными угрозами:

Таблица 1. Распространенные угрозы и стратегии их смягчения

Создание безопасного конвейера SRE с возможностью наблюдения

Интеграция наблюдаемости в рабочие процессы SRE и безопасности создает надежный конвейер, который улучшает обнаружение угроз и реагирование на них. В этом разделе описываются ключевые компоненты для построения эффективного и безопасного конвейера SRE.

Сквозная интеграция

Для построения безопасного конвейера SRE важно плавно интегрировать инструменты наблюдения с существующей инфраструктурой безопасности (например, SIEM); оркестровка безопасности, автоматизация и реагирование (SOAR); и платформы расширенного обнаружения и реагирования (XDR). Эта интеграция позволяет осуществлять комплексный мониторинг производительности системы наряду с событиями безопасности.

Рисунок 3. Интеграция платформы безопасности и наблюдения с автоматическим реагированием

Создав единую информационную панель, команды могут получить доступ к показателям надежности и предупреждениям безопасности в одном месте. Такое целостное представление позволяет быстрее обнаруживать проблемы, сокращает время реагирования на инциденты и способствует сотрудничеству между SRE и группами безопасности.

Проактивный мониторинг и автоматическое исправление

Использование искусственного интеллекта (ИИ) и машинного обучения (МО) в системах наблюдения позволяет анализировать исторические данные, чтобы прогнозировать потенциальные проблемы безопасности или надежности до того, как они обострятся. Например, изучая исторические данные, ИИ и машинное обучение могут выявлять закономерности и аномалии в поведении системы. Кроме того, автоматические процессы исправления могут быть запущены при достижении определенных пороговых значений, что позволяет быстро решить проблему без ручного вмешательства.

Пользовательские оповещения безопасности и SRE

Безопасный конвейер SRE требует создания специализированных систем оповещения, объединяющих данные безопасности и SRE. Настраивая оповещения так, чтобы они фокусировались на значимой информации, команды могут быть уверены в получении соответствующих уведомлений, в которых приоритетны критические проблемы. Например, можно настроить оповещения для уведомления групп SRE о неправильных настройках безопасности, которые могут повлиять на производительность системы, или оповещения, которые уведомят группы безопасности о проблемах с производительностью системы, которые могут указывать на потенциальный инцидент безопасности. Такая синергия гарантирует, что обе команды слаженно работают и могут быстро реагировать на инциденты, сохраняя баланс между эксплуатационной надежностью и безопасностью.

Заключение

По мере усложнения организаций и их сред интеграция наблюдаемости и безопасности имеет решающее значение для эффективного управления надежностью объектов. Возможность наблюдения предоставляет информацию в режиме реального времени, необходимую для обнаружения угроз, предотвращения инцидентов и поддержания устойчивости системы. Объединив усилия по SRE и обеспечению безопасности, организации могут активно устранять уязвимости, минимизировать время простоя и быстро реагировать на нарушения.

Унифицированная наблюдаемость не только увеличивает время безотказной работы, но и повышает безопасность, что делает ее ключевым компонентом в построении надежных и безопасных систем. В эпоху, когда производительность и безопасность имеют решающее значение, этот интегрированный подход имеет решающее значение для успеха.

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Ижевск, ул. Воткинское шоссе 170 Е.

Региональный оператор Сколково. Технопарк Нобель

Задать вопрос по почте

Каждый бизнес-процесс, основанный на технологиях, подвержен угрозам безопасности. Сложные решения для кибербезопасности способны противостоять атакам, угрозам и новым методам хакеров, но этого недостаточно. Организации должны гарантировать, что процессы, политики и сотрудники минимизируют риски.

Здесь на помощь приходят системы управления информационной безопасностью. Независимо от метода хранения данных (в цифровом или физическом формате), управление информационной безопасностью имеет решающее значение для защиты данных от несанкционированного доступа и кражи. Оно:

— описывает набор политик и процедурных средств контроля, которые внедряются для защиты корпоративных активов от рисков и угроз;

— включает изучение рисков, обеспечение соответствия, консультационные услуги по безопасности и управлению.

Система управления информационной безопасностью

Система управления информационной безопасностью – это структура политик и средств контроля, которые систематически управляют безопасностью и рисками в масштабах предприятия. Меры безопасности могут соответствовать общим стандартам безопасности или быть более ориентированными на конкретную отрасль. Организациям из строго регулируемых отраслях (как здравоохранение или финансы) может потребоваться широкий спектр действий по обеспечению безопасности и стратегий снижения рисков.

Компаниям нужно иметь четкую структуру обеспечения кибербезопасности для интеграции в нее управления безопасностью. Используя структуру в качестве ориентира, организации получат полное представление о рисках для безопасности. Может адаптировать существующую структуру информационной безопасности в соответствии с потребностями или разработать ее внутри компании.

Система управления кибербезопасностью содержит набор инструментов, комплексный подход к управлению рисками и программу повышения осведомленности сотрудников. Эта структура должна быть полностью интегрирована в ключевые системы и процессы организации и включать:

— аварийное восстановление, планирование, оценку рисков и отслеживание непрерывности бизнес-процессов;

— выявление, оценку, снижение и мониторинг рисков поставщиков с отчетами и аналитикой;

— оптимизированный подход к управлению рисками и их снижению;

— отслеживание ряда норм и стандартов для соответствия нормативным требованиям.

— Средства контроля и оценки рисков

Управление рисками решающее значение для обнаружения и предотвращения угроз на начальном этапе, чтобы не устранять причиненный ими ущерб. Система управления кибербезопасностью обязательна в цифровую эпоху. Средства управления информационной безопасностью используют следующие компоненты:

Безопасность человеческих ресурсов. Политики и средства контроля, относящиеся к сотрудникам, деятельности и человеческим ошибкам, включая меры по снижению риска от внутренних угроз и обучение работников для уменьшения непреднамеренных нарушений в безопасности.

Информационная безопасность и управление инцидентами. Выявление и решение ИТ-проблем с минимизацией воздействия на конечных пользователей. Передовые технологические решения предоставляют точные показатели инцидентов и смягчают потенциальные проблемы.

Коммуникации и управление операциями. Системы должны эксплуатироваться с соблюдением и поддержанием политик безопасности и контроля.

Контроль доступа. Ограничение доступа авторизованного персонала и мониторинг сетевого трафика на предмет аномального поведения. Роли и обязанности отдельных лиц четко определяются, а доступ к деловой информации предоставляется только в случае необходимости.

Криптография. Системы управления информационной безопасности регулируют порядок применения и управления криптографическими средствами контроля.

Организация информационной безопасности. Устраняет угрозы и риски в корпоративной сети, включая кибератаки со стороны внешних объектов, внутренние угрозы, сбои в работе системы и потерю данных.

Отношения с поставщиками. Сторонним поставщикам и деловым партнерам может потребоваться доступ к сети и конфиденциальным данным клиентов. Следует принять адекватные меры контроля для снижения потенциальных рисков с помощью политик безопасности ИТ и договорных обязательств.

Политики информационной безопасности. Общее руководство и поддержка помогают установить соответствующие политики безопасности. Политика безопасности уникальна для вашей компании и разработана в контексте меняющихся потребностей.

Приобретение, разработка и обслуживание информационных систем. Передовые методы безопасности следует поддерживать на протяжении всего жизненного цикла ИТ-системы, включая этапы приобретения, разработки и обслуживания.

Согласие. Требования безопасности должны соблюдаться регулирующими органами.

Управление активами. Охватывает активы организации внутри и за пределами корпоративной ИТ-сети, что может включать обмен конфиденциальной информацией.

Управление непрерывностью бизнеса. Процессы по восстановлению систем и процедуры по минимизации ущерба.

Физическая и экологическая безопасность. Меры безопасности для защиты физического ИТ-оборудования от повреждения, потери или несанкционированного доступа.

Перечисленные компоненты предлагают общие передовые практики для надежной информационной безопасности. Решения для управления и соблюдения нормативных требований помогут предприятиям достичь высокого уровня защиты.

Для обеспечения конфиденциальности, целостности и доступности бизнес-данных разработаны средства управления информационной безопасностью.

Физические и программные средства препятствуют проникновению злоумышленников в корпоративную сеть. Методы защиты от рисков и киберугроз включают мониторинг защищаемой системы, маскирование данных с использованием криптографии, регулирование комплекса мер по работе с данными, обеспечение соблюдения. Организационно-технические средства – основные способы реализации методов.

Организационные средства защиты:

— Интеграция программных продуктов для защиты данных от копирования или уничтожения любым пользователем.

— Проведение инструктажа и периодических проверок персонала.

— Разграничение обязанностей и проверку доступов.

— Разработка планов восстановления системы в случае сбоя.

— Разработка внутренней документации по работе с компьютерной техникой и конфиденциальной информацией.

Технические средства защиты:

— Обеспечение безопасности от пожара или повреждения водой.

— Обеспечение систем резервного электроснабжения.

— Обеспечение удаленного хранения важных файлов компьютерной системы.

— Оснащение помещений камерами видеонаблюдения и сигнализацией.

— Перераспределение сетевых ресурсов при выходе из строя отдельных элементов.

— Регулярное резервное копирование всех сетевых подсистем.

— Установка передовых продуктов для защиты данных от несанкционированного доступа.

EDR — обнаружение и реагирование на угрозы конечной точки

Endpoint Detection and Response (EDR) относительно новая технология, решающая проблему постоянного мониторинга и реагирования на сложные угрозы. С ее помощью осуществляется мониторинг событий конечной точки и сети. Информация записывается в центральную базу данных, где происходит дальнейший анализ и составление отчетности.

PIM/PAM/PUM — контроль привилегированных пользователей

PAM-система – самая быстрорастущая область кибербезопасности и решений по управлению рисками. Она предоставляет строгую аутентификацию пользователей, то есть контроль доступа к паролям, службам и учетным записям.

SIEM — управление событиями и инцидентами ИБ

SIEM автоматически находит корреляции между данными и помогает защитить систему от киберугроз. Включите исторический анализ в вашу стратегию безопасности. Решение SIEM даст аналитикам свободу и возможность сосредоточиться на более насущных проблемах.

SOC, CERT — решения для построения центров управления безопасностью

Центр безопасности операций (SOC) отвечает за постоянный, оперативный компонент информационной безопасности предприятия. Группа реагирования на компьютерные инциденты (CERT) работает для обнаружения, анализа, реагирования, составления отчетов и предотвращения инцидентов кибербезопасности.

Security Awareness — программы повышения осведомленности

Создайте крепкий барьер от хакеров с помощью осведомленных сотрудников. Сегодня ни один поставщик услуг не может гарантировать 100% полную киберзащиту. Пройдя программы повышения осведомленности, ваши сотрудники станут надежной защитой компании. Программы обучения сотрудников позволят привить индивидуальную ответственность за политику безопасности компании, а также доработать меры по аудиту этих усилий.

Threat Intelligence — киберразведка

Получайте информацию об угрозах, включая контекст, механизмы, индикаторы, последствия и ориентированные на действия рекомендации относительно существующей или возникающей угрозы, или опасности для активов. Этот интеллект может использоваться для принятия решений относительно реакции субъекта на эту угрозу или опасность. Киберразведка повысит ценность функций безопасности для организаций всех размеров.

UAM — мониторинг действия пользователей

Цель мониторинга активности пользователей – это защита информации при обеспечении доступности и соблюдения требований конфиденциальности и безопасности данных. Решение для мониторинга активности пользователей позволит отслеживать рабочее поведение сотрудников и предупреждать администратора при обнаружении любых угроз безопасности.

Vulnerability Scanners — аудит и анализ защищенности

Сканеры уязвимостей – это инструменты, которые постоянно отслеживают приложения и сети для выявления уязвимостей безопасности. С помощью систем анализа можно просканировать всю корпоративную сеть для выявления уязвимостей, ошибок конфигурирования, ухода от корпоративных и мировых стандартов и практик.

UEBA, User and Entity Behavior Analytics — системы поведенческого анализа

Система поведенческого анализа даст вам более комплексную и первоклассную ИТ-безопасность, а также поможет выявить пользователей и организации, которые могут поставить под угрозу всю вашу систему. UEBA представляет собой тип процесса кибербезопасности, который учитывает нормальное поведение пользователей.

Обучение персонала компании основам информационной безопасности. Сюда должны войти принципы работы с информацией, использование безопасных каналов для передачи, применение стандартных и специализированных средств защиты информации.

Ограничение доступа к важным данным. Для этого оптимально подходит ролевая модель управления с использованием принципов минимальных привилегий. Помогает контролировать доступ и минимизировать возможный ущерб при выявлении мошеннических действий со стороны персонала.

Введение контроля за носителями и источниками информации. В идеале совсем отказаться от сменных носителей, чтобы исключить возможность кражи данных или внедрения в систему вредоносных программ.

Организация шифрования данных и использованием только доверенных каналов для передачи. Зашифрованные сведения гораздо сложнее использовать даже после кражи, а надежный ключ шифрования может свести на нет попытки нецелевого использования информации.

Внедрение актуальных технических решений для контроля и мониторинга информационных ресурсов организации. Для полноты и широты информационной защиты можно привлечь IdM/IGA, DLP-системы, а также шлюзы безопасности для контроля трафика.