Заявка на услуги DST

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Узнайте от специалистов компании DST Global, как оптимизировать операции по обеспечению безопасности и предоставить ИТ-командам возможность превентивно защищать облачную инфраструктуру с помощью решений CSPM.

Многие компании ошибочно полагают, что переход в облако означает, что их облачный провайдер несет полную ответственность за безопасность. Однако большинство известных нарушений в облаке вызваны неправильными настройками на стороне клиента , а не поставщика. Управление состоянием облачной безопасности (CSPM) помогает организациям избежать этой проблемы путем внедрения автоматизированных средств защиты для управления рисками соответствия и выявления потенциальных неправильных конфигураций, которые могут привести к утечке данных.

Термин CSPM был впервые придуман компанией Gartner для определения категории продуктов безопасности, которые автоматизируют безопасность и обеспечивают соответствие организациям требованиям в облаке. Хотя непрерывный мониторинг, автоматизация и правильная настройка значительно упрощают управление облачной безопасностью, решения CSPM предлагают еще больше. Инструменты CSPM обеспечивают глубокое понимание вашей облачной среды посредством:

- Выявление неиспользованных ресурсов, которые истощают ваш бюджет

- Картирование рабочих процессов группы безопасности для выявления неэффективности

- Проверка целостности новых систем

- Выявление наиболее часто используемых технологий

Несмотря на эти преимущества, существуют важные проблемы и соображения, которые предприятиям необходимо решить. В этой статье мы обсуждаем, как справиться с этими сложностями, исследуем ключевые проблемы внедрения CSPM и даем представление о том, как максимизировать его преимущества для эффективного управления облачной безопасностью.

Основополагающие принципы корпоративного CSPM: проблемы

Базовый уровень безопасности устанавливает минимальные стандарты безопасности, которым должна соответствовать технология вашей организации. Однако важно отметить, что, несмотря на то, что базовый уровень безопасности является основополагающим элементом, он не единственный. Комплексная программа безопасности также включает в себя специальные меры безопасности, которые представляют собой технические и эксплуатационные меры, которые вы реализуете для соответствия базовым стандартам.

Gartner определяет CSPM как решение, которое «использует стандартные структуры, правила и политики для выявления и оценки рисков в конфигурациях облачных сервисов». Хотя решения CSPM необходимы для управления сложными мультиоблачными средами без периметра, они сопряжены со своими собственными проблемами. Прежде всего, задача состоит в том, чтобы перейти от традиционных моделей безопасности, основанных на периметре, к проактивному, адаптивному подходу, который отдает приоритет непрерывному мониторингу и быстрому реагированию.

Следующие проблемы, усугубляемые масштабом и динамичностью современных облачных инфраструктур, делают эффективное развертывание решений CSPM важной задачей.

Инвентаризация и контроль активов

Большинство руководителей предприятий осознают проблемы, связанные с защитой активов в гибридной среде. Эфемерная природа облачных ресурсов затрудняет понимание того, что происходит, не говоря уже о том, чтобы обеспечить их безопасность. В таких случаях ручная инвентаризация оказывается слишком медленной и подверженной ошибкам. Базовые теги могут обеспечить некоторую видимость, но их легко обойти или забыть.

Учитывая фундаментальные проблемы защиты динамических активов, несколько сценариев могут повлиять на эффективное управление запасами:

- Тень ИТ. Эксперимент разработчика с новыми виртуальными машинами или сегментами хранения может стать угрозой безопасности, если введенные в эксплуатацию ресурсы не отслеживаются и не выводятся из эксплуатации должным образом. Неуправляемые экземпляры и базы данных, оставленные открытыми, могут не только создать уязвимости, но и затруднить точную оценку общего риска безопасности вашей организации.

- Дрейф конфигурации. Автоматизированные сценарии и обновления вручную могут непреднамеренно изменить конфигурации, например открыть порт в общедоступный Интернет. Со временем эти изменения могут привести к появлению уязвимостей или проблем с соблюдением требований, которые останутся незамеченными, пока не станет слишком поздно.

- Слепые зоны данных. Конфиденциальные данные часто реплицируются в нескольких регионах и службах, к которым имеют доступ многочисленные пользователи и приложения. Этот сложный ландшафт данных усложняет усилия по отслеживанию конфиденциальной информации, обеспечению контроля доступа и обеспечению соответствия нормативным требованиям.

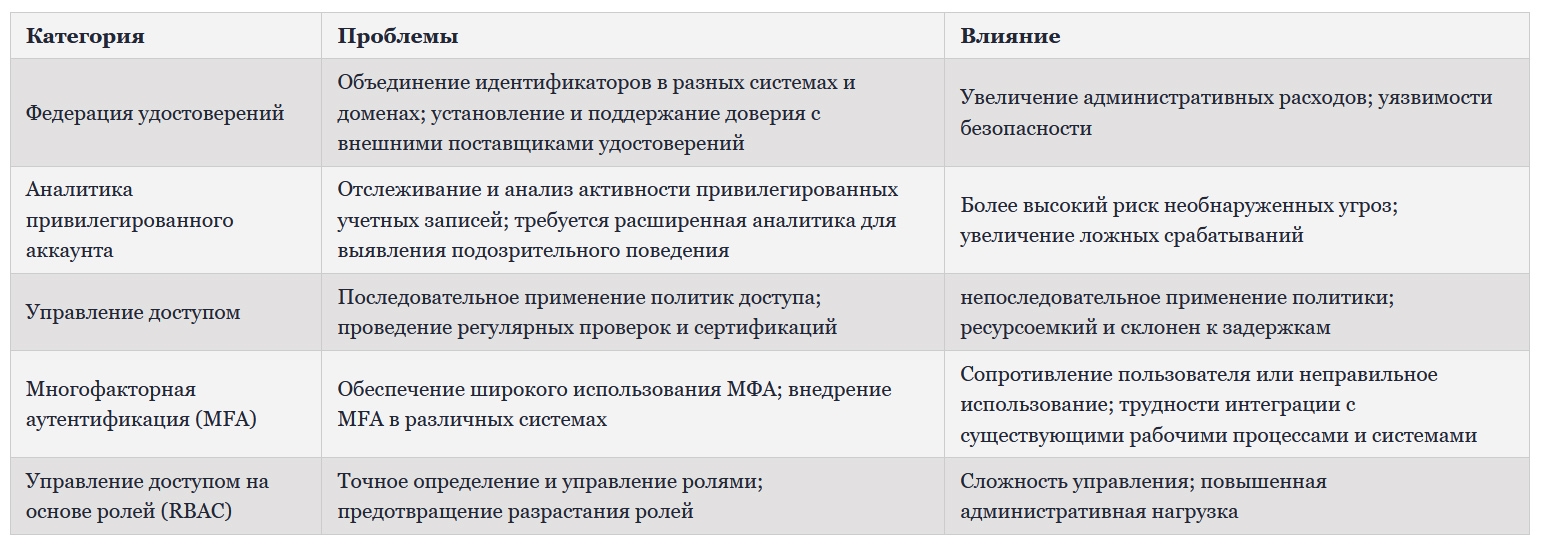

Управление идентификацией и доступом в масштабе

Права доступа, управляемые посредством управления идентификацией и доступом (IAM), остаются золотыми ключами к основным активам предприятия: его данным и системам. Одно-единственное пропущенное разрешение в IAM может предоставить несанкционированный доступ к критически важным данным, в то время как учетные записи с чрезмерными привилегиями становятся основными целями для злоумышленников. Традиционные меры безопасности, которые часто полагаются на статические, заранее определенные средства контроля доступа и сосредоточены на защите периметра, не могут идти в ногу с этим темпом изменений и недостаточны для защиты распределенных рабочих групп и облачных сред. Вполне естественно, что риск неправильной конфигурации IAM возрастает с увеличением масштаба. Эта сложность еще больше усугубляется необходимостью интеграции различных систем и служб, каждая из которых имеет свой собственный набор разрешений и требований безопасности.

Таблица 1. Расширенные проблемы IAM и их влияние

Защита данных

Эффективная защита данных в облаке требует многоуровневого подхода, охватывающего весь жизненный цикл данных — от хранения до передачи и обработки. Хотя шифрование является фундаментальным компонентом этой стратегии, реальные нарушения, такие как инцидент с Equifax в 2017 году , когда злоумышленники воспользовались уязвимостью в неисправленном программном обеспечении для доступа к незашифрованным данным, подчеркивают, что одного шифрования недостаточно. Даже при использовании надежного шифрования данные могут быть раскрыты при расшифровке для обработки или в случае компрометации ключей шифрования.

Учитывая эти ограничения, такие стандарты, как GDPR и HIPAA, требуют большего, чем просто шифрование. К ним относятся для предотвращения потери данных решения (DLP), которые обнаруживают и блокируют несанкционированную передачу данных, а также методы токенизации и маскировки для добавления дополнительных уровней защиты путем замены или сокрытия конфиденциальных данных. Однако эта практика не лишена проблем. Точная настройка политик DLP для минимизации ложных срабатываний и негативов может занять много времени, а мониторинг используемых конфиденциальных данных (когда они не зашифрованы) представляет собой технические препятствия. С другой стороны, токенизация может привести к задержке в приложениях, требующих обработки данных в реальном времени, а маскирование может затруднить анализ данных и составление отчетов, если его не реализовать тщательно.

Сетевая безопасность для распределенной рабочей силы и облачных сред

Распределенный характер современной рабочей силы означает, что сотрудники получают доступ к сети из разных мест и устройств, часто за пределами традиционного корпоративного периметра. Такая децентрализация усложняет соблюдение согласованных политик сетевой безопасности и затрудняет эффективный мониторинг и управление сетевым трафиком. Решения CSPM должны адаптироваться к этой модели рассредоточенного доступа, гарантируя единообразное применение политик безопасности и адекватную защиту всех конечных точек.

В облачных средах облачные ресурсы, такие как контейнеры, микросервисы и бессерверные функции, требуют специальных подходов к безопасности. Традиционные меры безопасности, основанные на фиксированных границах сети, в таких средах неэффективны. Решения CSPM должны адаптироваться к этой модели рассредоточенного доступа, гарантируя единообразное применение политик безопасности и адекватную защиту всех конечных точек.

Предприятия также часто используют комбинацию устаревших и современных решений безопасности, каждое из которых имеет собственный интерфейс управления и формат данных.

Основные соображения и способы устранения проблем для CSPM, готового к использованию на предприятиях

Базовый план CSPM описывает основные требования и функции безопасности, необходимые для повышения и поддержания безопасности всех рабочих нагрузок облачного стека. Хотя CSPM часто ассоциируется с IaaS (инфраструктура как услуга), его также можно использовать для повышения безопасности и соответствия требованиям в средах SaaS (программное обеспечение как услуга) и PaaS (платформа как услуга). Чтобы улучшить базовый уровень, организациям следует внедрить политику, определяющую четкие границы. Основная цель базового уровня — служить стандартом для измерения вашего уровня безопасности.

Базовый уровень должен охватывать не только технические средства контроля, но и следующие эксплуатационные аспекты управления и поддержания состояния безопасности.

Инфраструктура как код безопасности

Инфраструктура как код (IaC) предполагает определение инфраструктуры и управление ею с помощью кода, как и в случае с программными приложениями. При таком подходе включение безопасности в вашу стратегию IaC означает, что к политикам безопасности следует относиться с той же строгостью, что и к определениям вашей инфраструктуры. Применение политик в виде кода обеспечивает автоматическое соблюдение стандартов безопасности на протяжении всего жизненного цикла вашей инфраструктуры.

Разработка шаблонов IaC с учетом лучших практик безопасности может помочь вам с самого начала обеспечить встроенную безопасность в вашу инфраструктуру. В результате каждый раз, когда вы развертываете или обновляете инвентаризацию активов, ваши политики безопасности применяются автоматически. Такой подход значительно снижает риск человеческой ошибки, обеспечивая при этом последовательное применение мер безопасности во всей облачной среде.

При разработке шаблонов IaC с политиками безопасности учитывайте следующее:

- Принцип наименьших привилегий. Администрируйте принцип минимальных привилегий , предоставляя пользователям и приложениям только те разрешения, которые необходимы для выполнения их задач.

- Безопасные настройки по умолчанию. Убедитесь, что ваши шаблоны IaC с самого начала включают безопасные конфигурации по умолчанию для таких ресурсов, как виртуальные машины, учетные записи хранения и сетевые интерфейсы.

- Автоматизированные проверки безопасности. Интегрируйте инструменты автоматического тестирования безопасности в свой конвейер IaC, чтобы сканировать шаблоны инфраструктуры на наличие потенциальных уязвимостей, неправильных конфигураций и нарушений соответствия перед развертыванием.

Обнаружение угроз и реагирование на них

Чтобы по-настоящему понять и защитить свою облачную среду, используйте журналы и события для комплексного представления вашей среды безопасности. Комплексная видимость позволяет проводить более глубокий анализ шаблонов угроз, позволяя выявлять скрытые неправильные конфигурации и уязвимые конечные точки, которые в противном случае могли бы остаться незамеченными.

Но обнаружение угроз — это только первый шаг. Чтобы эффективно противостоять им, сценарии действий являются основной частью любой стратегии CSPM, которая в конечном итоге использует плавную оркестровку и автоматизацию для ускорения времени исправления. Определите сценарии, описывающие общие действия по реагированию, оптимизирующие устранение инцидентов и снижающие риск человеческих ошибок. Для более интегрированной стратегии защиты рассмотрите возможность использования расширенного обнаружения и реагирования для корреляции событий безопасности в конечных точках, сетях и облачных средах.

Чтобы добавить еще один уровень безопасности, специалисты DST Global предлогают рассмотреть возможность защиты от программ-вымогателей с помощью неизменяемых резервных копий, которые нельзя изменить. Эти резервные копии фиксируют данные в состоянии только для чтения, предотвращая их изменение или удаление программами-вымогателями. Рекомендуемый подход CSPM предполагает однократную запись и многократное чтение в хранилище, что гарантирует неизменность данных после записи. Внедряйте резервное копирование на основе моментальных снимков с неизменяемыми настройками для создания согласованных образов данных на определенный момент времени. Объедините это с решениями для хранения данных с воздушным зазором, чтобы отключить резервные копии от сети и предотвратить доступ программ-вымогателей.

Облачные платформы защиты приложений

Облачная платформа защиты приложений (CNAPP) — это решение безопасности, специально разработанное для защиты приложений, созданных и развернутых в облачных средах. В отличие от традиционных инструментов безопасности, CNAPP решают уникальные проблемы облачных архитектур, таких как микросервисы, контейнеры и бессерверные функции. При оценке CNAPP оцените его масштабируемость, чтобы убедиться, что он может управлять растущей облачной инфраструктурой, увеличивающимися объемами данных и динамическими архитектурами приложений без ущерба для производительности. Решение должно быть оптимизировано для сред с высокой пропускной способностью и обеспечивать мониторинг безопасности с малой задержкой для поддержания эффективности.

Рассматривая решения CNAPP, помните, что надежная стратегия CSPM опирается на непрерывный мониторинг и автоматическое исправление. Внедряйте инструменты, которые обеспечивают видимость конфигураций облака и событий безопасности в режиме реального времени с немедленными оповещениями об отклонениях. Интегрируйте эти инструменты с вашей платформой CSPM, чтобы помочь вам провести тщательное сравнение базовых показателей безопасности.

Автоматизированное исправление должно оперативно устранять проблемы, но хорошо ли ваше предприятие подготовлено к борьбе с угрозами по мере их появления? Довольно часто в таких ситуациях одних только автоматизированных решений не хватает. Многие аналитики безопасности выступают за включение красной команды и тестирования на проникновение в вашу стратегию CSPM. Red Teaming имитирует реальные атаки, чтобы проверить, насколько хорошо ваша безопасность противостоит сложным угрозам, и выявить уязвимости, которые обычно не замечают автоматизированные инструменты. Между тем, регулярное тестирование на проникновение позволяет глубже погрузиться в вашу облачную инфраструктуру и приложения, выявляя критические недостатки в конфигурациях, средствах контроля доступа и защите данных.

Заключение

Поскольку все больше людей и предприятий используют облако, вероятность возникновения проблем с безопасностью, как преднамеренных, так и случайных, возрастает. Хотя утечка данных представляет собой постоянную угрозу, большинство ошибок по-прежнему происходят из-за простых ошибок в настройке облачных систем и из-за ошибок, которых можно избежать.

По мнению специалистов DST Global, в культуре, где безопасность превыше всего , лидеры должны отстаивать безопасность как основной компонент бизнес-стратегии. В конце концов, именно они отвечают за создание и поддержание доверия клиентов, демонстрируя твердую приверженность защите данных и бизнес-операций. Способы компрометации облачной безопасности постоянно меняются, а вероятность случайного взлома растет. Но надежная и гибкая система CSPM может защитить вас и вашу компанию за счет быстрого автоматического реагирования практически на все киберугрозы.

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Ижевск, ул. Воткинское шоссе 170 Е.

Региональный оператор Сколково. Технопарк Нобель

Задать вопрос по почте