Заявка на услуги DST

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Поскольку организации все чаще полагаются на Kubernetes для критически важных рабочих нагрузок, важно обеспечивать безопасность контейнерных систем и понимать угрозы, с которыми они сталкиваются.

Kubernetes определяет будущее облачных вычислений, но его проблемы безопасности требуют от нас принятия полномасштабного подхода для обеспечения безопасности нашей среды. Безопасность не является универсальным решением; Безопасность представляет собой спектр, на который влияет конкретный контекст, в котором она применяется. Специалисты по безопасности в этой области редко заявляют, что что-либо является полностью безопасным, но всегда более или менее безопасным, чем альтернативы. В этой статье разработчики компании DST Global представят различные методы обеспечения безопасности ваших контейнеров.

Понимание и смягчение угроз безопасности контейнеров

Чтобы обеспечить безопасность ваших контейнерных систем, важно понимать, с какими угрозами они сталкиваются. Точно так же, как небольшая утечка может потопить корабль, даже небольшая уязвимость может вызвать большие проблемы. Этот раздел поможет вам глубже понять безопасность контейнеров и предоставит рекомендации по снижению связанных с ней угроз.

Основные принципы безопасности контейнеров

Злоумышленники часто нацелены на контейнеры, чтобы захватить их вычислительную мощность — типичным примером является получение доступа для несанкционированного майнинга криптовалюты. Помимо этого, скомпрометированный контейнер может раскрыть конфиденциальные данные, включая информацию о клиентах и сведения о рабочей нагрузке. В более сложных атаках цель состоит в том, чтобы выйти из контейнера и проникнуть в базовый узел. Если злоумышленник добьется успеха, он сможет перемещаться по кластеру, получая постоянный доступ к критически важным ресурсам, таким как пользовательский код, вычислительная мощность и ценные данные, на других узлах.

Одним из особенно опасных методов атаки является выход из контейнера, при котором злоумышленник использует тот факт, что контейнеры совместно используют ядро хоста. Если они получат повышенные привилегии в скомпрометированном контейнере, они потенциально смогут получить доступ к данным или процессам в других контейнерах на том же хосте. Кроме того, основной целью является плоскость управления Kubernetes. Если злоумышленник скомпрометирует один из компонентов плоскости управления, он может манипулировать всей средой, потенциально отключая ее или вызывая значительные сбои. Более того, если база данных etcd скомпрометирована, злоумышленники могут изменить или уничтожить кластер, украсть секреты и учетные данные или собрать достаточно информации для репликации приложения в другом месте.

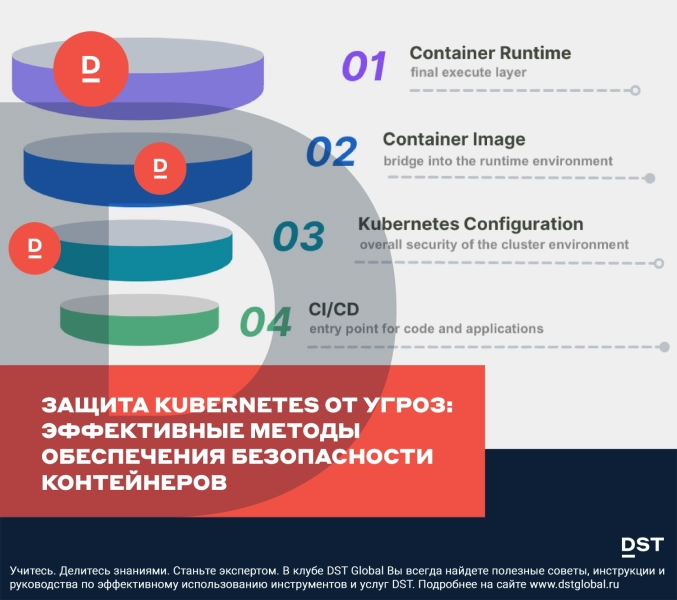

Глубокая защита

Поддержание безопасной контейнерной среды требует многоуровневой стратегии, подчеркивающей принцип глубокоэшелонированной защиты. Этот подход предполагает реализацию нескольких мер безопасности на разных уровнях. Развертывая перекрывающиеся меры безопасности, вы создаете систему, в которой каждый уровень защиты усиливает другие. Таким образом, даже если одна мера безопасности будет нарушена, остальные продолжат защищать окружающую среду.

Понимание поверхности атаки

Частью стратегии безопасности является понимание и управление поверхностью атаки, которая охватывает все потенциальные точки атаки, включая образы контейнеров, среду выполнения, инструменты оркестрации, хост и сетевые интерфейсы. Уменьшение поверхности атаки означает упрощение системы и минимизацию ненужных компонентов, сервисов и кода. Ограничивая то, что выполняется, и обеспечивая строгий контроль доступа, вы уменьшаете вероятность существования или использования уязвимостей, что делает систему более безопасной и затрудняет проникновение злоумышленников.

Общие угрозы и стратегии смягчения

Давайте переключим внимание на повседневные угрозы в области безопасности контейнеров и найдем инструменты, которые вы можете немедленно использовать для защиты своих систем.

Образы уязвимых контейнеров

Использование образов контейнеров с уязвимостями безопасности сопряжено со значительными рисками, поскольку эти уязвимые образы часто включают устаревшее программное обеспечение или компоненты с общеизвестными уязвимостями. В этом контексте уязвимость — это, по сути, недостаток в коде, который злоумышленники могут использовать для инициирования вредных результатов. Примером этого является печально известная уязвимость Heartbleed в библиотеке OpenSSL, которая позволяла злоумышленникам получить доступ к конфиденциальным данным, воспользовавшись ошибкой кодирования. Когда такие недостатки присутствуют в образах контейнеров, они создают для злоумышленников возможности взломать системы, что приводит к потенциальной краже данных или перебоям в обслуживании.

Рекомендации по защите образов контейнеров включают следующее:

1. Чтобы эффективно уменьшить поверхность атаки, начните с использования минимальных базовых образов, включающих только основные компоненты, необходимые для вашего приложения. Такой подход сводит к минимуму потенциальные уязвимости и ограничивает возможности злоумышленника.

- такие инструменты, как образы Docker FROM с нуля или дистрибутивные образы . Такие минимальные среды могут помочь

2. Понимание и управление слоями образа контейнера имеет решающее значение, поскольку каждый уровень может содержать уязвимости. Сохраняя уровни минимальными и включая только то, что необходимо, вы уменьшаете потенциальные векторы атак.

- Используйте многоэтапные сборки, чтобы конечный образ был компактным, а также регулярно просматривайте и обновляйте файлы Dockerfile, чтобы удалить ненужные слои.

Важно избегать использования непроверенных или устаревших изображений . Непроверенные образы из общедоступных репозиториев могут содержать вредоносное ПО, бэкдоры и другие вредоносные компоненты. Устаревшие образы часто содержат неисправленные уязвимости, которыми могут воспользоваться злоумышленники. Чтобы снизить эти риски, всегда используйте изображения из надежных репозиториев и регулярно обновляйте их до последних версий.

Небезопасная среда выполнения контейнера

Небезопасная среда выполнения контейнера представляет собой критическую угрозу, поскольку может привести к повышению привилегий, позволяя злоумышленникам получить повышенный доступ к системе. Благодаря повышенному доступу злоумышленники могут нарушать работу служб, изменяя или завершая критически важные процессы, что приводит к простою и влияет на доступность важных приложений. Они могут получить полный контроль над контейнерной средой, манипулируя конфигурациями для развертывания вредоносных контейнеров или внедрения вредоносного ПО, которое можно использовать в качестве стартовой площадки для дальнейших атак.

Лучшие практики по усилению защиты среды выполнения контейнера включают следующее:

1. Реализация строгих границ безопасности и соблюдение принципа наименьших привилегий необходимы для защиты среды выполнения контейнера.

- Контейнеры должны быть настроены для запуска только с теми разрешениями, которые им необходимы для функционирования, чтобы свести к минимуму потенциальное воздействие нарушения безопасности. Это включает в себя настройку контроля доступа на основе ролей.

2. Контроль доступа — это критически важный аспект безопасности во время выполнения, который включает проверку и регулирование запросов на создание или обновление контейнеров в кластере. Используя контроллеры допуска, вы можете применять политики безопасности и гарантировать, что развертываются только соответствующие и безопасные конфигурации контейнеров.

- Это может включать проверку использования утвержденных базовых образов, проверку применения политик безопасности и проверку того, что контейнеры не запускаются с правами root.

- Такие инструменты, как Open Policy Agent (OPA), можно интегрировать в вашу среду Kubernetes, чтобы обеспечить гибкие и мощные возможности контроля доступа. Вот пример политики OPA, которая действует как привратник, гарантируя, что ни один контейнер не запускается с привилегиями root:

package kubernetes.admission

deny[msg] {

input.request.kind.kind == "Pod"

input.request.object.spec.containers[_].securityContext.runAsUser == 0

msg = "Containers must not run as root."

}

Есть несколько правил, которых следует избегать при обеспечении безопасности среды выполнения контейнера:

1. Если контейнер, работающий с правами root, скомпрометирован, злоумышленник может получить доступ на уровне root к хост-системе, что потенциально может привести к полному захвату системы.

2. Когда контейнеры имеют неограниченный доступ к ресурсам хоста, таким как файловая система, сеть или устройства, скомпрометированный контейнер может использовать этот доступ, чтобы затем вмешаться в хост-систему, украсть конфиденциальные данные или нарушить работу других служб.

- Чтобы предотвратить подобные сценарии, используйте такие инструменты, как seccomp и AppArmor . Эти инструменты могут ограничивать системные вызовы, выполняемые контейнерами, и обеспечивать соблюдение определенных политик безопасности.

- Применяя эти элементы управления, вы можете ограничить контейнеры их предполагаемыми операциями, защищая хост-систему от потенциальных нарушений или несанкционированных действий.

Неправильно настроенные настройки Kubernetes

Неправильно настроенные настройки Kubernetes представляют собой серьезную угрозу, поскольку они подвергают кластер атакам из-за чрезмерно разрешительных сетевых политик, слабого контроля доступа и плохого управления секретами :

- Чрезмерно либеральная сетевая политика позволяет злоумышленникам перехватывать и подделывать данные .

- Слабые средства контроля доступа позволяют неавторизованным пользователям выполнять административные задачи, нарушать работу служб и изменять конфигурации.

- Плохое управление секретами раскрывает конфиденциальную информацию, такую как ключи API и пароли, что позволяет злоумышленникам повысить привилегии.

Рекомендации по безопасной настройке Kubernetes следующие:

1. Риск передачи конфиденциальной информации без защиты заключается в том, что она может быть перехвачена или подделана злоумышленниками во время передачи. Чтобы снизить этот риск, защитите все каналы связи с помощью безопасности транспортного уровня (TLS).

- Kubernetes предлагает такие инструменты, как cert-manager, для автоматизации управления и обновления сертификатов TLS. Это гарантирует, что связь между службами остается зашифрованной и безопасной, тем самым защищая ваши данные от перехвата или манипулирования.

2. Сетевые политики контролируют поток трафика между модулями и службами в кластере Kubernetes. Определив сетевые политики, вы можете изолировать конфиденциальные рабочие нагрузки и снизить риск горизонтального перемещения в случае компрометации.

- Используйте собственный ресурс Kubernetes NetworkPolicy для создания правил, обеспечивающих желаемый уровень безопасности сети.

С другой стороны, важно избегать раскрытия ненужных портов приложений . Открытие портов предоставляет злоумышленникам несколько точек входа, что делает кластер более уязвимым для эксплойтов.

CI/CD-безопасность

Конвейерам CI/CD предоставляются расширенные разрешения, гарантирующие, что они могут тесно взаимодействовать с производственными системами и управлять обновлениями. Однако такой обширный доступ также делает конвейеры CI/CD значительным риском для безопасности. В случае взлома злоумышленники могут использовать эти широкие разрешения для манипулирования развертываниями, внедрения вредоносного кода, получения несанкционированного доступа к критически важным системам, кражи конфиденциальных данных или создания бэкдоров для постоянного доступа.

Существует несколько рекомендаций, которые следует реализовать при обеспечении безопасности CI/CD . Первая передовая практика — гарантировать, что после создания и развертывания образа контейнера он станет неизменяемым . Мы всегда хотим быть уверены, что Pod работает именно так, как мы предполагали. Это также помогает быстро идентифицировать и выполнить откат к предыдущим стабильным версиям в случае возникновения проблем с безопасностью, обеспечивая надежный и предсказуемый процесс развертывания.

Реализация неизменяемых развертываний включает в себя несколько ключевых шагов для обеспечения согласованности и безопасности:

1. Назначайте уникальные теги версии для каждой сборки образа контейнера, избегая изменяемых тегов, таких как «последний», и используйте инструменты «Инфраструктура как код», такие как Terraform или Ansible, для обеспечения единообразия настроек.

2. Настройте контейнеры с файловыми системами только для чтения, чтобы предотвратить изменения после развертывания.

3. Внедряйте непрерывный мониторинг с помощью таких инструментов, как Prometheus, и безопасность во время выполнения с помощью Falco, чтобы обнаруживать и предупреждать о несанкционированных изменениях, обеспечивая безопасность и надежность ваших развертываний.

Еще одна передовая практика — реализация сканирования уязвимостей образов в CI/CD . Сканеры уязвимостей тщательно анализируют компоненты образов контейнеров, выявляя известные недостатки безопасности, которыми можно воспользоваться. Помимо проверки пакетов, управляемых такими инструментами, как DNF или apt, расширенные сканеры также проверяют дополнительные файлы, добавленные в процессе сборки, например, те, которые вводятся с помощью команд Dockerfile, таких как ADD, COPY, или RUN.

Важно включать в эти сканирования как сторонние, так и собственные образы, поскольку постоянно появляются новые уязвимости. Чтобы гарантировать, что образы тщательно сканируются на наличие уязвимостей перед развертыванием, инструменты сканирования, такие как Clair или Trivy, могут быть непосредственно встроены в ваш конвейер CI/CD.

Не храните конфиденциальную информацию непосредственно в исходном коде (например, ключи API, пароли), поскольку это увеличивает риск несанкционированного доступа и утечки данных. Используйте инструменты управления секретами, такие как SOPS, AWS Secrets Manager или Google Cloud Secret Manager, чтобы безопасно обрабатывать и шифровать конфиденциальную информацию.

Заключение

Регулярная оценка и улучшение мер безопасности Kubernetes не просто важны — они необходимы. Реализуя стратегии, которые разработчики DST Global представили выше, организации могут защитить свои среды Kubernetes, гарантируя, что контейнерные приложения будут более безопасными и устойчивыми к вызовам. Мы ожидаем, что в будущем злоумышленники разработают более сложные методы обхода встроенных функций безопасности Kubernetes. Поскольку организации все больше полагаются на Kubernetes для критически важных рабочих нагрузок, злоумышленники, скорее всего, будут тратить время на обнаружение новых уязвимостей или слабых мест в архитектуре безопасности Kubernetes, что потенциально может привести к нарушениям, которые труднее обнаружить и устранить.

Путь к безопасной среде Kubernetes ясен, и пора действовать уже сейчас. Уделяйте приоритетное внимание безопасности, чтобы защитить свое будущее.

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Ижевск, ул. Воткинское шоссе 170 Е.

Региональный оператор Сколково. Технопарк Нобель

Задать вопрос по почте