Заявка на услуги DST

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Практическое руководство по реализации эффективного управления безопасностью в микросервисах, в котором разработчики компании DST Global уделили основное внимание ключевым стратегиям, политикам и инструментам для защиты распределенных приложений.

Архитектура микросервисов изменила способы разработки, развертывания и масштабирования приложений. В сочетании с контейнеризацией микросервисы обеспечивают более быструю доставку, большую масштабируемость и гибкость. Однако этот архитектурный сдвиг порождает новые проблемы безопасности, которые требуют специализированных стратегий управления. Управление безопасностью микросервисов требует надежных политик, последовательного мониторинга и специальных инструментов для решения сложной, распределенной природы этих сред. Здесь мы исследуем ключевые стратегии, практики и инструменты, необходимые для эффективной защиты микросервисов.

Понимание управления безопасностью в микросервисах

Управление безопасностью гарантирует, что безопасность является неотъемлемой частью жизненного цикла микросервисов . Он включает в себя разработку политик, определение ролей и обязанностей, управление рисками и обеспечение соответствия отраслевым стандартам. В контексте микросервисов управление безопасностью становится более сложным из-за децентрализованного характера этих архитектур, где сервисы работают независимо, часто на разных платформах и в облачных средах.

Почему управление безопасностью имеет решающее значение для микросервисов

В микросервисах управление безопасностью должно учитывать следующее:

- Изоляция служб . Каждая служба работает независимо, часто на разных платформах или в облачных средах.

- Децентрализованная связь . Службы обмениваются данными по сетям, что увеличивает подверженность угрозам.

- Динамические среды . Микросервисы часто масштабируются вверх или вниз в зависимости от спроса, что усложняет традиционные модели безопасности.

Для контейнерных микросервисов управление безопасностью усложняет задачу из-за быстрого предоставления и уничтожения контейнеров и общих ресурсов, от которых они зависят.

Проблемы управления безопасностью в микросервисах

Архитектуры микросервисов по своей сути более сложны, чем монолитные приложения, что усугубляет определенные проблемы безопасности:

- Децентрализованное управление . Микросервисами могут управлять отдельные группы, что усложняет унифицированное управление безопасностью.

- Динамические сетевые топологии: микросервисы взаимодействуют по сети, подвергая их потенциальным угрозам и увеличивая поверхность атаки.

- Связь между службами . В отличие от традиционных приложений, микрослужбы полагаются на API и обмен сообщениями для связи между службами, что требует безопасного взаимодействия с проверкой подлинности.

- Разнообразные стеки технологий: разные службы могут использовать разные языки, платформы и базы данных, что требует универсальных мер безопасности.

- Частые изменения и масштабирование . Благодаря конвейерам CI/CD микросервисы часто обновляются, что требует надежного управления безопасностью, чтобы идти в ногу со временем.

- Безопасность API . Микросервисы взаимодействуют в основном через API, что делает безопасность API критически важной.

- Межсервисная аутентификация: для каждой службы требуются безопасные механизмы аутентификации, чтобы доверять другим службам и безопасно взаимодействовать с ними. Такие методы, как взаимный TLS (mTLS ), могут защитить эти соединения.

- Распределенный контроль доступа . При наличии нескольких микросервисов управление разрешениями для каждого сервиса, пользователя и конечной точки API становится сложным.

Контейнеризованные микросервисы создают дополнительные проблемы:

- Эфемерный характер: контейнеры могут быть созданы или уничтожены за считанные секунды, что требует динамического контроля безопасности.

- Уязвимости ядра хоста . Контейнеры используют одно и то же ядро ОС хоста, поэтому нарушение в одном контейнере может повлиять на другие.

- Безопасность образов и управление зависимостями . Уязвимости в образах контейнеров и зависимостях могут создавать риски для всей экосистемы микросервисов.

Основные принципы управления безопасностью микросервисов

Чтобы создать безопасную и отказоустойчивую среду микросервисов, компаниям следует сосредоточиться на следующих основных принципах управления:

Управление идентификацией и доступом (IAM)

Безопасно управляйте удостоверениями и контролируйте доступ к ресурсам. Внедрите управление доступом на основе ролей (RBAC) и детальные разрешения для каждого микросервиса.

Защита данных

Используйте шифрование данных как для транзитных, так и для хранящихся данных. Применяйте строгие меры контроля для доступа к конфиденциальным данным и регулярно проверяйте журналы доступа к данным.

Сетевая безопасность

Безопасное межсервисное взаимодействие с помощью mTLS, сегментации сети и политик брандмауэра. Внедрите решения Service Mesh, такие как Istio или Linkerd, для безопасного управления трафиком.

Безопасность API

Обеспечьте безопасность API, используя механизмы ограничения скорости, проверки и аутентификации, такие как OAuth2 или шлюзы API. Установите политики безопасности для управления использованием API и мониторинга трафика API на предмет аномалий.

Наблюдаемость и мониторинг

Постоянно отслеживайте службы на предмет угроз безопасности и обеспечивайте прозрачность поведения служб. Используйте инструменты ведения журналов, отслеживания и мониторинга для быстрого обнаружения инцидентов и реагирования на них.

Управление соответствием

Соблюдайте отраслевые стандарты и правила, такие как GDPR, HIPAA и PCI DSS. Регулярно проверяйте услуги для обеспечения соответствия и адаптируйте политику управления по мере развития нормативных требований.

Ключевые стратегии реализации управления безопасностью в микросервисах

Внедрение эффективного управления безопасностью требует сочетания технических средств контроля, процессов и политик, адаптированных к уникальным потребностям микросервисов. Вот основные стратегии:

Безопасная связь между сервисами

Внедрите надежную аутентификацию и шифрование между службами. Взаимный TLS (mTLS) может помочь установить безопасную связь в целом и в контейнерных микросервисах.

API-шлюз для централизованного контроля безопасности

Шлюз API централизует трафик API, обеспечивая аутентификацию, авторизацию и ограничение скорости. Он действует как контрольная точка безопасности для всех входящих запросов, гарантируя, что с микросервисами взаимодействуют только прошедшие проверку подлинности пользователи и приложения.

Безопасность API-шлюза

Используйте шлюз API для обеспечения соблюдения политик безопасности, мониторинга трафика и фильтрации потенциально вредоносных запросов до того, как они достигнут серверных служб.

Безопасность выполнения контейнера

В контейнерных микросервисах система безопасности во время выполнения обнаруживает аномалии во время работы контейнера, такие как повышение привилегий или несанкционированный доступ. Такие инструменты, как Falco или Sysdig, отслеживают активность контейнеров, помогая обеспечить соблюдение политик управления и предотвратить взломы.

Политики и стандарты безопасности

Определите и применяйте политики безопасности для всех микросервисов. Это включает в себя стандартизацию методов безопасного кодирования, настройку протоколов реагирования на инциденты и обеспечение последовательного использования шифрования. Управляющие группы должны регулярно пересматривать и обновлять политики для устранения новых угроз и соблюдения нормативных требований.

Автоматизированная безопасность в конвейерах CI/CD

Автоматизация проверок безопасности в конвейерах CI/CD имеет решающее значение для поддержания безопасности на протяжении всего жизненного цикла разработки. Интегрируйте инструменты для статического анализа кода, сканирования зависимостей и оценки уязвимостей. Обеспечивая проверки безопасности на каждом этапе, группы безопасности могут выявлять и устранять уязвимости перед развертыванием.

Service Mesh для расширенного контроля безопасности

Сервисная сетка может обеспечить безопасную связь между сервисами с помощью таких функций, как mTLS, применение политик и наблюдаемость. Это также упрощает управление политиками безопасности между службами, снижая нагрузку на отдельные группы разработчиков и обеспечивая при этом безопасный обмен данными.

Архитектура нулевого доверия

Примите подход нулевого доверия , при котором службы должны аутентифицировать и авторизовать каждый запрос, независимо от его источника. Реализация нулевого доверия в микросервисах предполагает обеспечение безопасности связи между сервисами, требование проверки личности для каждого взаимодействия и устранение неявного доверия между сервисами. При использовании Zero Trust ни одна служба по умолчанию не доверяет другой. Каждой службе необходимо доказать, кто она, прежде чем получить к чему-либо доступ, независимо от того, откуда она исходит.

Управление конфигурацией и секретное хранилище

Эффективное управление предполагает безопасное управление конфигурацией . Надежно храните конфиденциальные данные, такие как ключи API и учетные данные базы данных, в идеале с помощью инструментов управления секретами, таких как IBM Cloud Secrets Manager, HashiCorp Vault или AWS Secrets Manager. Ограничьте доступ контейнера к секретам, следуя принципу наименьших привилегий.

Сегментация сети и политика контейнерной сети

В целом микросервисы изолируют конфиденциальные сервисы, чтобы предотвратить несанкционированный доступ. В контейнерных микросервисах сетевые политики или инструменты Kubernetes, такие как Calico, обеспечивают детальный контроль над взаимодействием между контейнерами, гарантируя, что между контейнерами проходит только авторизованный трафик.

Непрерывный мониторинг и реагирование на инциденты

Внедрите надежный мониторинг для обнаружения инцидентов безопасности и реагирования на них в режиме реального времени. Используйте такие инструменты, как Prometheus, Grafana и ELK Stack, для ведения журналов и наблюдения. Разработайте план реагирования на инциденты, который содержит четкие шаги по выявлению, сдерживанию и разрешению инцидентов безопасности.

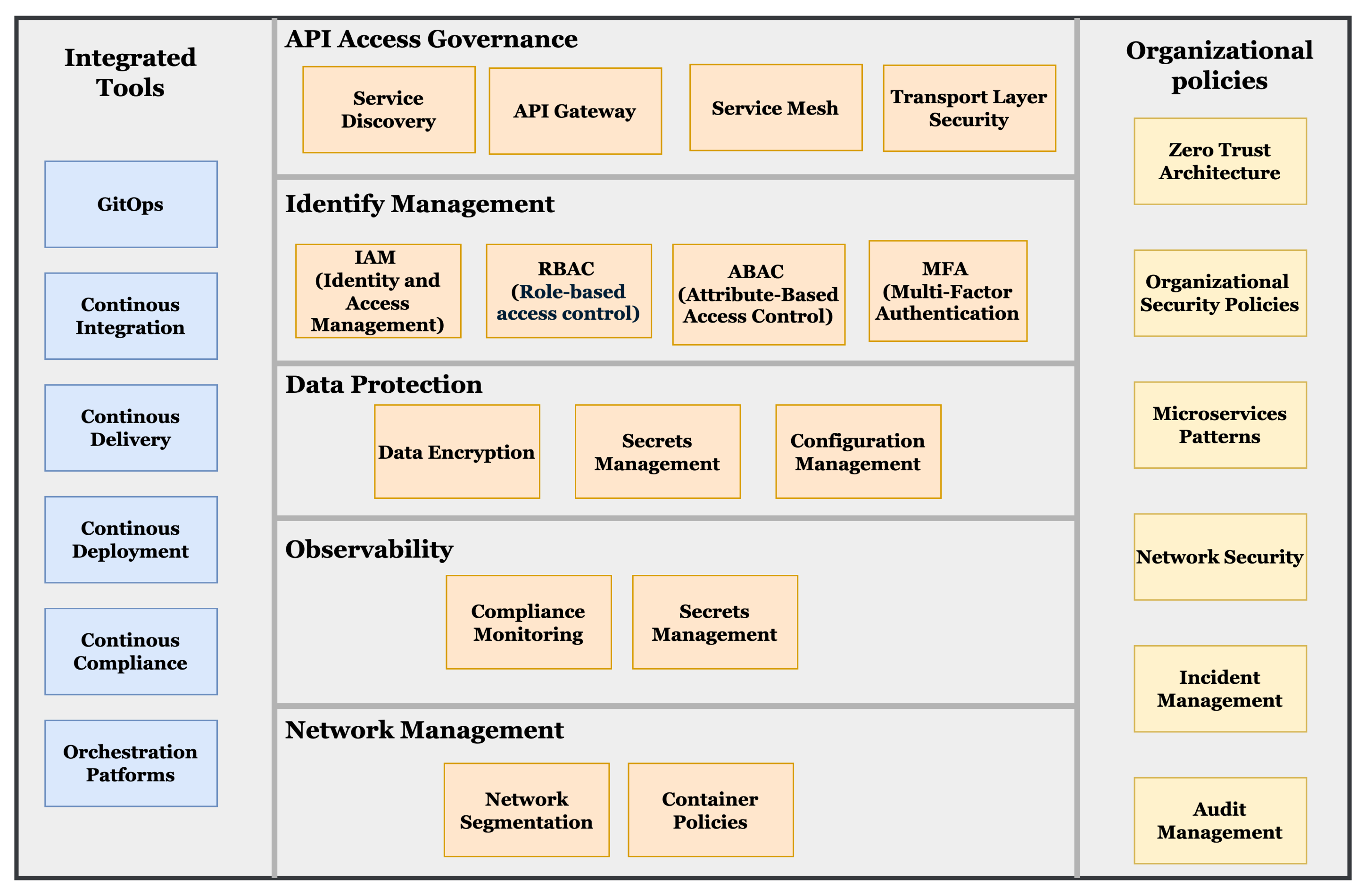

Экосистема управления безопасностью микросервисных приложений

Лучшие практики от специалистов DST Global, управления безопасностью в микросервисах

Для дальнейшего укрепления управления безопасностью придерживайтесь следующих лучших практик:

- Сдвиг безопасности влево: интегрируйте безопасность на ранних этапах цикла разработки, снижая вероятность попадания уязвимостей в рабочую среду.

- Принцип наименьших привилегий (PoLP): Ограничьте права доступа до минимума, необходимого как для служб, так и для пользователей.

- Регулярное сканирование уязвимостей и установка исправлений . Часто сканируйте службы и зависимости на наличие уязвимостей и своевременно применяйте исправления.

- Поддерживайте культуру обеспечения безопасности: обучайте команды разработки и эксплуатации методам обеспечения безопасности и потенциальным рискам.

- Аудит и проверки соответствия: Регулярно проверяйте услуги для обеспечения соответствия политикам управления и нормативным требованиям. Документация и последовательный аудит необходимы для поддержания долгосрочной безопасности.

- Автоматизация реагирования на инциденты . Внедряйте автоматические реакции на распространенные события безопасности, такие как несанкционированный доступ или дрейф контейнера, для снижения рисков в режиме реального времени.

- Security Chaos Engineering: намеренное моделирование угроз безопасности, сбоев и неправильных конфигураций для выявления слабых мест, тестирования ответов и повышения устойчивости системы к реальным атакам.

Инструменты и технологии для управления безопасностью микросервисов

Доступно несколько инструментов для улучшения управления безопасностью в архитектуре микросервисов:

- Решения IAM: Okta, Auth0 и IBM Cloud IAM предоставляют надежные возможности управления идентификацией и доступом.

- Шлюзы API: Kong и NGINX обеспечивают безопасность, управление трафиком и соблюдение политик для API.

- Service Mesh: Istio, Linkerd и Consul соединяют безопасную связь между сервисами внутри сетки.

- Управление секретами: HashiCorp Vault, IBM Cloud Secrets Manager, Azure Key Vault.

- Безопасность контейнеров: Aqua Security, Twistlock, Falco

- Инструменты безопасности CI/CD: Snyk, Aqua Security и Checkmarx интегрируют проверки безопасности в конвейеры CI/CD.

- Инструменты мониторинга и регистрации: Prometheus, Grafana, ELK Stack и Datadog обеспечивают наблюдение, ведение журнала и оповещение для обнаружения инцидентов безопасности.

- Security Chaos Engineering: такие инструменты, как Gremlin, могут моделировать атаки, чтобы пользователи могли видеть, как их системы выдерживают давление. IBM QRadar Suite помогает отслеживать и анализировать эксперименты с хаосом, собирая и анализируя журналы и сетевую активность в режиме реального времени.

Заключение

Безопасность микросервисов — это не то, что мы установили и забыли. Это постоянные усилия, чтобы опережать новые угрозы, обновлять политики и внимательно следить за всем. Управление безопасностью микросервисов — это многогранная дисциплина, требующая проактивных политик, постоянного мониторинга и культуры безопасности. Внедрив надежные методы управления безопасностью, организации могут создавать безопасные среды микросервисов, которые защищают конфиденциальные данные, обеспечивают соответствие требованиям и противостоят развивающимся угрозам.

Путь к эффективному управлению безопасностью микросервисов лежит через автоматизацию, согласованные политики и подход нулевого доверия, который учитывает уникальные проблемы современных распределенных архитектур. Интегрируя эти стратегии, вы можете создать устойчивую систему безопасности, которая поддерживает инновации и гибкость без ущерба для безопасности.

Наш специалист свяжется с вами, обсудит оптимальную стратегию сотрудничества,

поможет сформировать бизнес требования и рассчитает стоимость услуг.

Ижевск, ул. Воткинское шоссе 170 Е.

Региональный оператор Сколково. Технопарк Нобель

Задать вопрос по почте

В дополнение к более коротким циклам разработки программного обеспечения, меньшим командам и гибким вариантам использования различных языков программирования микросервисы позволяют масштабировать или устранять неполадки определенных функций и служб, не вмешиваясь в работу других компонентов.

Как правило, микросервисы также дают возможность разбивать большие «моногамные» приложения на независимо развертываемые отдельные службы. Однако эти небольшие независимые службы увеличивают количество компонентов, что приводит к усложнению и трудностям в обеспечении их работы.

Обычно типичное развертывание микросервисов включает в себя аппаратные средства, службы или приложения, коммуникационные, облачные, виртуализационные и оркестрационные уровни. Каждый из них имеет определенные требования безопасности, элементы управления и задачи.

Проблемы безопасности, связанные с микрослужбами

Микросервисы обычно представляют собой распределенные системы со сложными правилами доступа, большим количеством трафика для мониторинга и огромной площадью для атаки. Кроме того, большинство облачных микросервисов работают в облачных средах, которые также имеют различные конфигурации безопасности и элементы управления.

Из-за большого количества открытых API, портов и компонентов традиционные межсетевые экраны не могут обеспечивать адекватной безопасности для них. Эти проблемы делают развертывание микросервисов более уязвимым для различных киберугроз, таких как «man-in-middle», инъекционные атаки, межсайтовый скриптинг, DDoS.

Сетевая безопасность является еще одной проблемой, связанной с работой микрослужб. В частности, идентификация и контроль доступа предполагают новый уровень сложности функционирования. Другие уязвимости включают в себя небезопасный код и недостатки в системе обнаружения угроз.

Хотя защита микросервисов сложнее, чем монолитных приложений, человек может эффективно обезопасить себя, разработав хорошую стратегию и задействуя лучшие практики.

В идеале архитектура требует распределенного подхода, который должен охватывать различные компоненты.

Среди них можно выделить следующие пункты системы безопасности:

— Защита приложений, микросервисов и пользователей;

— Обеспечение безопасности идентификации и управления доступом;

— Защита данных;

— Повышение безопасности связи между службами;

— Мониторинг микросервисов и систем безопасности.

Популярные практики для обеспечения безопасности микросервисов

Одной из лучших стратегий является комбинирование известных практик, инструментов и средств контроля для защиты системы. Фактический подход может отличаться в зависимости от типа услуг, приложений, пользователей, окружающей среды и иных факторов.

Если человек решит использовать микросервисы, ему необходимо убедиться, что они удовлетворяют все требования безопасности для служб, соединений и данных.

Настала пора рассмотреть некоторые эффективные методы обеспечения безопасности микросервисов.

1. Безопасность от начала до конца

Нужно сделать безопасность частью цикла разработки. В идеале пользователь интегрирует безопасность в разработку и развертывание микросервисов с самого начала. Решение проблемы безопасности таким образом является простым, эффективным и более дешевым, чем его добавление, когда разработка программного обеспечения близится к своему завершению.

2. Использование концепции «глубокой защиты»

Глубокая защита (DiP) — это метод, при котором человек применяет несколько уровней безопасности в отношении своих сервисов и данных. Эта практика затрудняет проникновение злоумышленников в систему, создавая несколько слоев защиты и обеспечивая тем самым безопасность услуг и данных пользователя.

В отличие от решений по обеспечению безопасности периметра, таких как межсетевые экраны, концепция «глубокой защиты» имеет свои особенности. Она опирается на сочетание таких инструментов, как антивирус, тот же межсетевой экран, патчи, программное обеспечение по борьбе со спамом, чтобы обеспечить несколько уровней безопасности, распределенных по всей системе.

При таком подходе необходимо сначала определить чувствительные зоны сервиса, после чего можно будет применить соответствующие уровни защиты (=создать определенные «стены безопасности» вокруг них).

3. Развертывание системы безопасности на уровне контейнера

Чаще всего микросервисы полагаются на контейнерные технологии. Таким образом, обеспечение безопасности контейнеров, как внутри, так и снаружи, является одним из способов уменьшения рисков и площади для атаки. В идеале стремление к безопасности с наименьшими привилегиями является хорошей практикой и требует сочетания стратегий, включая в себя следующие пункты:

— Ограничение разрешений до минимально необходимого уровня;

— Отказ от запуска служб с использованием sudo или привилегированных учетных записей;

— Ограничение или контроль доступа и потребления доступных ресурсов. Например, ограничение доступа контейнеров к ресурсам операционной системы помогает предотвратить кражу и компрометацию данных;

— Отказ от хранения секретной информации на диске контейнера;

— Использование соответствующих правил для ограничения доступа к ресурсам.

Также очень важно убедиться, что контейнерные образы не имеют никаких уязвимостей или проблем с безопасностью. Регулярное сканирование безопасности и уязвимостей контейнеров поможет выявить риски.

Среди типичных инструментов сканирования изображений можно выделить Clair и Anchore,

4. Развертывание многофакторной аутентификации

Включение многофакторной аутентификации повышает безопасность выводимого содержимого на экран интерфейса.

Пользователи, получающие доступ, должны будут предоставить свои данные в дополнение к другой форме проверки, такой как код, отправленный на их телефоны или указанный адрес электронной почты. Этот метод затрудняет злоумышленникам, которые могут использовать украденные или взломанные учетные данные, доступ к микросервисам, поскольку у них не будет способа обойти вторую аутентификацию.

5. Использование идентификаторов пользователей и маркеров доступа

При развертывании микросервисов большое количество приложений и служб потребует безопасной авторизации и контроля доступа. Платформы авторизации, такие как OAuth 2.0 и OpenID, позволяют безопасно обрабатывать токены и, следовательно, защищать свои микросервисы. Это дает возможность сторонним приложениям получать доступ к другим службам или данным пользователей.

В типичном развертывании приложение предложит пользователю авторизовать стороннюю службу. После этого оно создает маркер доступа для сеанса.

В частности, OAuth является одной из наиболее эффективных стратегий идентификации пользователей и контроля доступа. Хотя существует несколько других протоколов авторизации, человек также может создать свой собственный, лучше всего использовать OAuth, поскольку он стабилен и имеет стандартный набор функций.

6. Создание шлюза API

Как правило, микросервисы состоят из нескольких компонентов, распределенных по различным сетям и доступных из широкого спектра систем и клиентов. Раскрытие микросервисов повышает уязвимость и риски для безопасности всей системы. Один из способов защитить себя – это создать единую и безопасную точку входа, которая поможет человеку централизовать весь доступ из внешних систем.

Для достижения этой цели следует развернуть шлюз API для проверки всех входящих запросов на наличие проблем безопасности перед их маршрутизацией в соответствующие микросервисы. Шлюз API расположен между клиентскими приложениями и микросервисами. Он ограничивает доступ к микросервисам, предоставляя дополнительные функции управления запросами, такие как аутентификация, SSL, трансляция протоколов, мониторинг, маршрутизация запросов, кэширование.

Шлюз API координирует все внешние службы и микрослужбы, а также поддерживает многоуровневую защиту системы, соблюдая принципы безопасности.

Среди типичных шлюзов API можно выделить NGINX, Kong, Tyk, Ambassador, AWS API gateway.

7. API-профили, которые созданы на основе зоны развертывания

Нужно создать ограничения на основе ролей, гарантируя, что пользователи имеют доступ только к тем API и службам, которые им требуются. Поскольку большинство вредоносных программ часто предоставляют услуги большему количеству людей, ограничение доступа только авторизованным пользователям снижает данные риски. Один из способов уменьшения воздействия заключается в маркировке API на основе пользователей, которые должны иметь к ним доступ. Как правило, API-интерфейсы могут быть:

— Ethernet API – интерфейсы для сервисов, открытых миру за пределами центра обработки данных;

— Corporate Zone API – предназначен для внутреннего частного трафика;

— DMZ API – предназначен для обработки трафика, идущего из Интернета;

— Hybrid Zone API – предназначен для развертывания центров обработки данных.

8. Обеспечение связи между службами

Эффективная практика включает в себя аутентификацию и авторизацию запросов при взаимодействии двух микросервисов.

Как правило, существует три основных метода, которые можно использовать для обеспечения безопасности межуслугных коммуникаций. Это Trust the network, JSON Web Token (JWT) и Mutual Transport Layer Security (mTLS или Mutual TLS).

Из этих трех самым популярным является mTLS. При таком подходе каждая микросервисная служба должна иметь пару из открытого и закрытого ключей. Затем клиентский микросервис использует ее для аутентификации себя в принимающем микросервисе посредством mTLS.

Во время аутентификации каждый микросервис генерирует сертификат. После этого каждая микросервисная служба будет использовать этот сертификат, полученный от другой, для проверки подлинности.

Хотя протокол TLS обеспечивает целостность и конфиденциальность передаваемых данных, он также позволяет клиенту идентифицировать микросервис. Однако, поскольку TLS является односторонним, принимающий микросервис не может проверить клиентский микросервис, и злоумышленники могут использовать этот недостаток. С другой стороны, mTLS предоставляет средства, с помощью которых каждый из микросервисов может идентифицировать другой.

9. Ограничение скорости клиентского трафика

Ограничение внешнего трафика предотвращает такие проблемы, как атаки DoS, а также случаи, когда некоторые клиенты потребляют большую часть пропускной способности приложения. Один из подходов заключается в применении различных правил, которые способны отслеживать и контролировать скорость трафика, отправленного или полученного от клиента, на основе IP, времени и других параметров.

Следует настроить свои службы на ограничение работы, если они обнаружат несколько неудачных попыток входа в API или любую другую подозрительную активность.

Медленная система отпугнет злоумышленников, и, вероятно, они откажутся от попыток получить доступ к услугам. Человек может ограничить скорость с помощью шлюза API, через код или использовать любой другой метод. Обычно большинство сред SaaS имеют ограничение по скорости API, чтобы свести к минимуму злоупотребления со стороны пользователей, а также предотвратить возможные атаки.

10. Использование менеджеров оркестрации

Менеджеры оркестрации позволяют автоматизировать настройку, координацию и другие задачи управления микросервисами в дополнение к повышению безопасности. Обычно эти инструменты дают возможность управлять несколькими контейнерами, ограничивать доступ к метаданным, разделять рабочие нагрузки, собирать данные журналов.

Некоторые инструменты оркестрации имеют дополнительные функции, позволяющие разработчикам хранить и обмениваться конфиденциальной информацией, такой как SSL-сертификаты, ключи шифрования, пароли и идентификационные маркеры.

Двумя наиболее часто используемыми методами эффективной оркестровки микросервисов являются:

— Кодирование оркестрации как микросервиса;

— Использование шлюза IP.

Оркестровка через шлюз API не рекомендуется специалистами из-за проблем, связанных с необходимостью масштабирования служб.

11. Мониторинг всех систем и служб

Поскольку микросервисы основаны на распределенных системах, необходимо иметь надежную и эффективную стратегию мониторинга для всех отдельных компонентов.

Развертывание непрерывного мониторинга позволяет своевременно обнаруживать и устранять риски безопасности. Для этого существует широкий спектр решений по мониторингу микросервисов, в том числе Prometheus, Statsd, InfluxDB, Logstash.

Мониторинг внутри архитектуры микросервисов

Необходимо использовать соответствующие инструменты для мониторинга внутренних систем и служб. Некоторые практики включают в себя:

— Ведение журналов на уровне приложения. Человек может использовать Splunk, Graphana, ELK stack и другие инструменты, которые создают журналы на уровне приложений, контейнеров, сетей и инфраструктуры;

— Мониторинг метрики использования сети;

— Контроль таких компонентов, как процессор, память, время отклика, ошибки, уведомления, чтобы обнаружить необычные действия, указывающие на существующую или потенциальную атаку;

— Проверка журналов в таких областях, как входящие запросы клиентов, записи базы данных, контейнеры, чтобы выявить несоответствия или необычные действия пользователей.

12. Автоматизация действий по обеспечению безопасности

Человеку следует автоматизировать процессы для обеспечения безопасности, такие как развертывание обновлений, сканирование уязвимостей, мониторинг, применение политик. Кроме того, ему нужно проверить обновления, чтобы убедиться, что они безопасны и не содержат новых уязвимостей.

После обновления программное обеспечение безопасности в идеале должно выполнять тесты на всех контейнерах и микросервисах, чтобы отследить, не было ли каких-то уязвимостей или проблем безопасности, которые уже возникали раньше.

13. Защита данных в любое время

Защита данных при их передаче и хранении. В идеале необходимо обеспечить использование HTTPS для всех видов связи, чтобы обеспечить безопасность передаваемых данных и шифрование всех конфиденциальных данных в состоянии хранения. Надо избегать передачи и хранения простых текстовых паролей, ключей, учетных и конфиденциальных данных, находящихся вне кода.

Наилучшей стратегией является использование стандартных технологий для шифрования всех конфиденциальных данных. Кроме того, следует расшифровывать данные как можно позже, чтобы уменьшить вероятность возможных атак.

56% опрошенных отметили, что компаниям и поставщикам облачных услуг сложно разграничить обязанности по защите. Многие организации еженедельно сталкиваются с различными видами атак на приложения.

Шлюзы API, похоже, не помогают в решении проблемы. Обычно их используют для проверки подлинности (37%), фильтрации IP (30%) и базовой балансировки нагрузки (28%), но очевидно, что они не могут заблокировать все попытки манипуляции API.

В целом решения на основе статических правил и жестких эвристических процедур не обеспечивают адекватного уровня защиты постоянно меняющихся приложений. Половина респондентов отметила, что их приложения постоянно изменяются, иногда несколько раз в день. В подобных случаях человек просто не в состоянии держать все под контролем. Для этого требуется выявить изменение, настроить политику, утвердить и исполнить ее, что невозможно осуществить без автоматизации.

Из-за быстрого темпа изменений полномочия переходят к другим людям, которые отвечают за гибкую методологию разработки, предоставление приложений и микросервисов, создают среды SLDC и выбирают инструменты. DevOps и DevSecOps начинают оказывать большее влияние при принятии решений, связанных с безопасностью. Именно эту гипотезу компания Radware и хотела проверить.